-

CompTIA Security+ : La certification cybersécurité de référence en 2025

Vous souhaitez faire vos premiers pas dans la cybersécurité ou renforcer vos compétences ? La certification CompTIA Security+ s’impose comme une référence incontournable pour démarrer une carrière dans la sécurité informatique. Découvrez tout ce qu’il faut savoir pour réussir l’examen et booster votre employabilité.

Lire la suite -

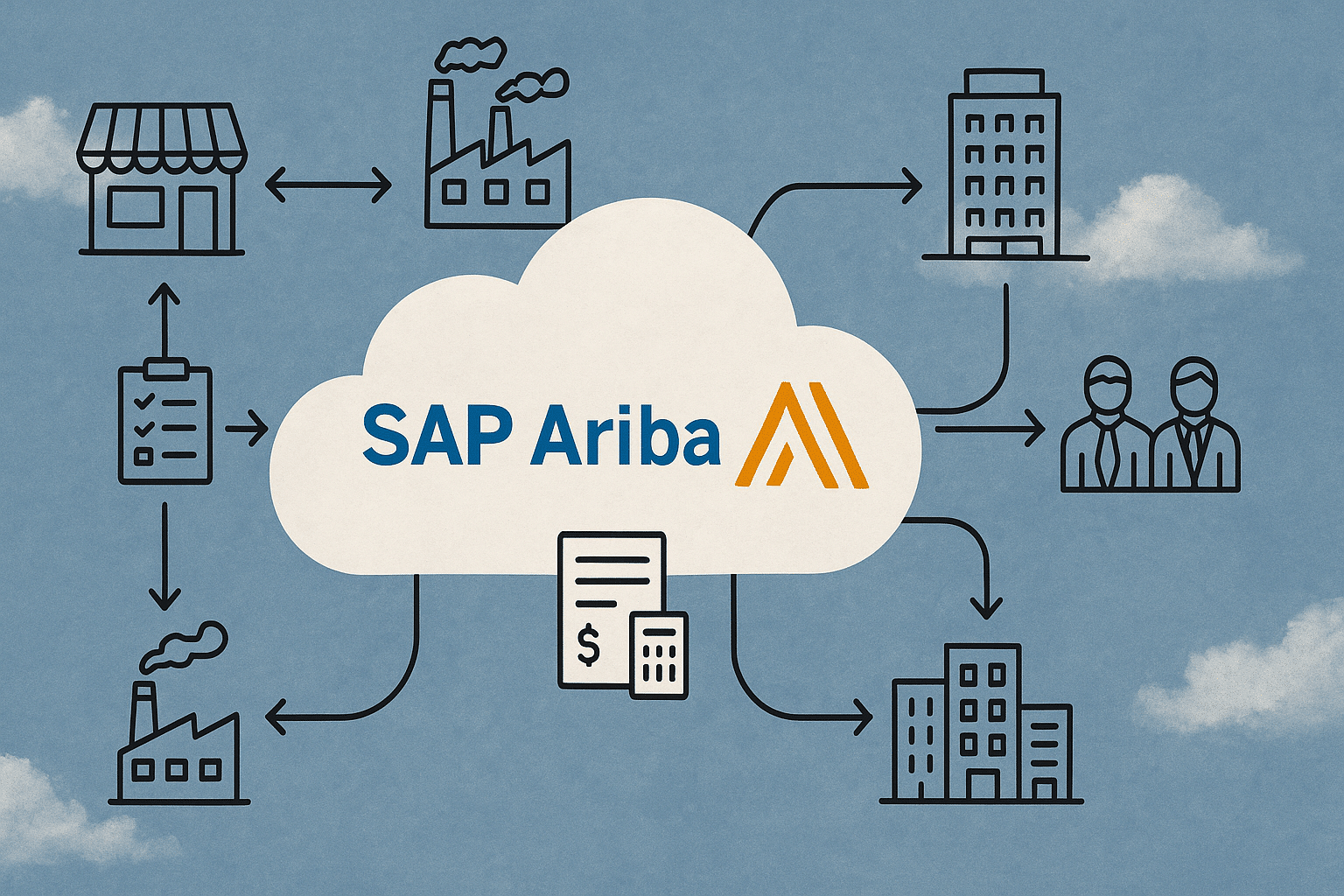

SAP Ariba : Qu’est-ce que c’est ? Comment s’en servir ?

Vous cherchez à mieux comprendre SAP Ariba et son rôle dans la gestion des achats modernes ? Dans cet article complet, nous vous guidons pas à pas pour découvrir ses fonctionnalités, ses usages concrets, et les opportunités qu’il peut vous offrir. Que vous soyez débutant, en reconversion, ou professionnel en quête d’efficacité, ce guide est fait pour vous.

Lire la suite -

Kill Chain : Qu’est-ce que c’est ? À quoi ça sert ?

<strong><b>La Kill Chain décrit le chemin qu’un cyberattaquant suit pour atteindre ses objectifs. En comprendre les étapes vous aide à déjouer les menaces avant qu’elles ne causent des dégâts. Découvrez comment ce modèle, enrichi par l’Unified Kill Chain et le cadre MITRE ATT&CK, peut renforcer votre stratégie de cybersécurité.</b></strong>

Lire la suite -

Attaque zéro clic : Comment ça fonctionne ? Comment s’en protéger ?

<strong>Une attaque zéro clic est une cyberattaque permettant d’assaillir un système informatique sans même avoir besoin que la victime n’intervienne. Découvrez tout ce que vous devez savoir sur cette méthode de plus en plus utilisée par les hackers, son fonctionnement, et comment se former pour apprendre à s’en protéger !</strong>

Lire la suite -

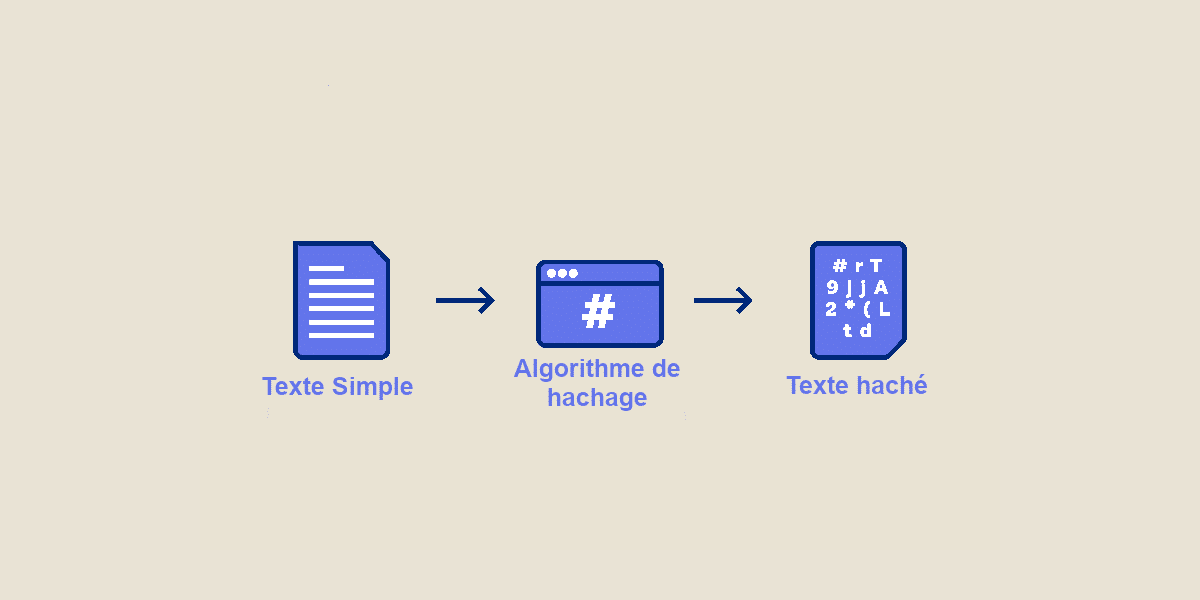

Les algorithmes de Hachage : typologie, sécurité et fonctionnement

<strong>Le hachage est un mécanisme de chiffrage essentiel, qui peut prendre n’importe quel document en entrée, et produire en sortie un hash (brouillage indéchiffrable) d’une taille précise. Avec un atout : il est impossible depuis ce hash de remonter à l’original. Mais si tel est le cas, quoi cela peut-il bien servir ?</strong>

Lire la suite -

Intrusion Detection System ou IDS : qu’est-ce que c’est ?

<strong>Un système de détection d’intrusion (IDS) est un dispositif ou un logiciel conçu pour surveiller le trafic réseau et les systèmes à la recherche d’activités suspectes ou anormales. L’IDS analyse les paquets réseau, les adresses IP, et les comportements des utilisateurs pour identifier les signatures d’attaques connues ou détecter des anomalies qui pourraient indiquer une intrusion.</strong>

Lire la suite -

Analyste cybersécurité : Missions, compétences, formation

<strong>La cybercriminalité est un fléau qui touche toutes les entreprises modernes. Pour s’en prémunir, de plus en plus d’organisations font appel à des experts, comme des analystes cyber.</strong>

Lire la suite -

Triade CIA : En quoi ça consiste ? Pourquoi est-ce important ?

<p>Introduction : la cybersécurité au quotidien Nos vies numériques prennent de plus en plus de place dans notre quotidien. Nous utilisons nos smartphones pour communiquer, nous effectuons des transactions bancaires en ligne… Mais avez-vous déjà pensé à la cybersécurité derrière toutes ces actions ? Il est donc crucial de comprendre les bases de la cybersécurité, […]</p>

Lire la suite -

Kill Chain : Qu’est-ce que c’est ? À quoi ça sert ?

<strong><b>La Kill Chain décrit le chemin qu’un cyberattaquant suit pour atteindre ses objectifs. En comprendre les étapes vous aide à déjouer les menaces avant qu’elles ne causent des dégâts. Découvrez comment ce modèle, enrichi par l’Unified Kill Chain et le cadre MITRE ATT&CK, peut renforcer votre stratégie de cybersécurité.</b></strong>

Lire la suite -

Cybersécurité : le guide ultime

<strong>La cybersécurité est devenue un enjeu crucial pour les entreprises de tous les secteurs, face à l’essor de la cybercriminalité. Dans un monde où les données sont devenues une monnaie précieuse, assurer leur protection est primordial pour maintenir la confiance des clients et la continuité des activités. Découvrez tout ce qu’il y a d’important à savoir sur la cybersécurité, des stratégies de défense aux dernières innovations technologiques, afin de rester un pas devant les menaces numériques.</strong>

Lire la suite -

OSINT (Open Source Intelligence) : Qu’est-ce que c’est ? Qui peut s’en servir ?

<strong><b>L’OSINT, ou renseignement d’origine open source, bouleverse les codes de la cybersécurité. Grâce à des informations accessibles publiquement, il permet d’anticiper les menaces, de mener des enquêtes, et de protéger les organisations sans enfreindre la loi. Découvrez comment fonctionne l’OSINT, quels outils utiliser et pourquoi cette discipline devient incontournable dans les métiers de la cybersécurité.</b></strong>

Lire la suite -

Kali Linux : tout savoir sur cette suite d’outils de tests d’intrusion

Lire la suite

The newsletter of the future

Get a glimpse of the future straight to your inbox. Subscribe to discover tomorrow’s tech trends, exclusive tips, and offers just for our community.