Formation Analyste Cybersécurité

Apprenez à sécuriser les systèmes et réseaux, analyser les menaces, détecter les intrusions et réagir face aux cyberattaques avec des outils comme Splunk, Linux, Snort ou le framework MITRE ATT&CK.

- Bootcamp: 11 semaines

- Temps partiel: 9 mois

Informations clés

Le contenu de la formation

en bref

Objectifs

et Méthode pédagogique

Financement et tarifs

Prochaines rentrées

Programme

Les plus de la formation

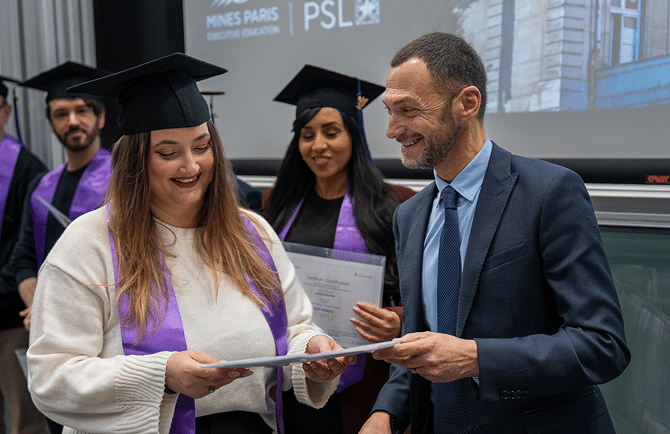

Reconnaissance académique

Ce cursus permet la validation partielle d’un titre RNCP de niveau 7 (équivalent Bac+5), accompagné d’un certificat de réussite délivré par Paris Panthéon Sorbonne, ainsi qu’un certificat officiel délivré par Stormshield (si réussite à l’examen supplémentaire).

Accompagnement jusqu’à l’embauche

En plus de la formation, vous bénéficierez d’un accompagnement par le service Carrière, ainsi qu’un accès exclusif à nos événements professionnels.

Accès au réseau alumni

Notre réseau d’alumni rassemble plus de 50 000 membres à travers le monde issus de nombreux secteurs professionnels, y compris de grandes entreprises (Allianz, Orange, BNP Paribas, etc.).

Chiffres clés

Taux de complétion

La grande majorité des inscrits terminent leur formation avec succès grâce à un accompagnement continu et une pédagogie active.

Nombre de stagiaires inscrits

Nombre d’inscrits à la formation sur l’année 2024.

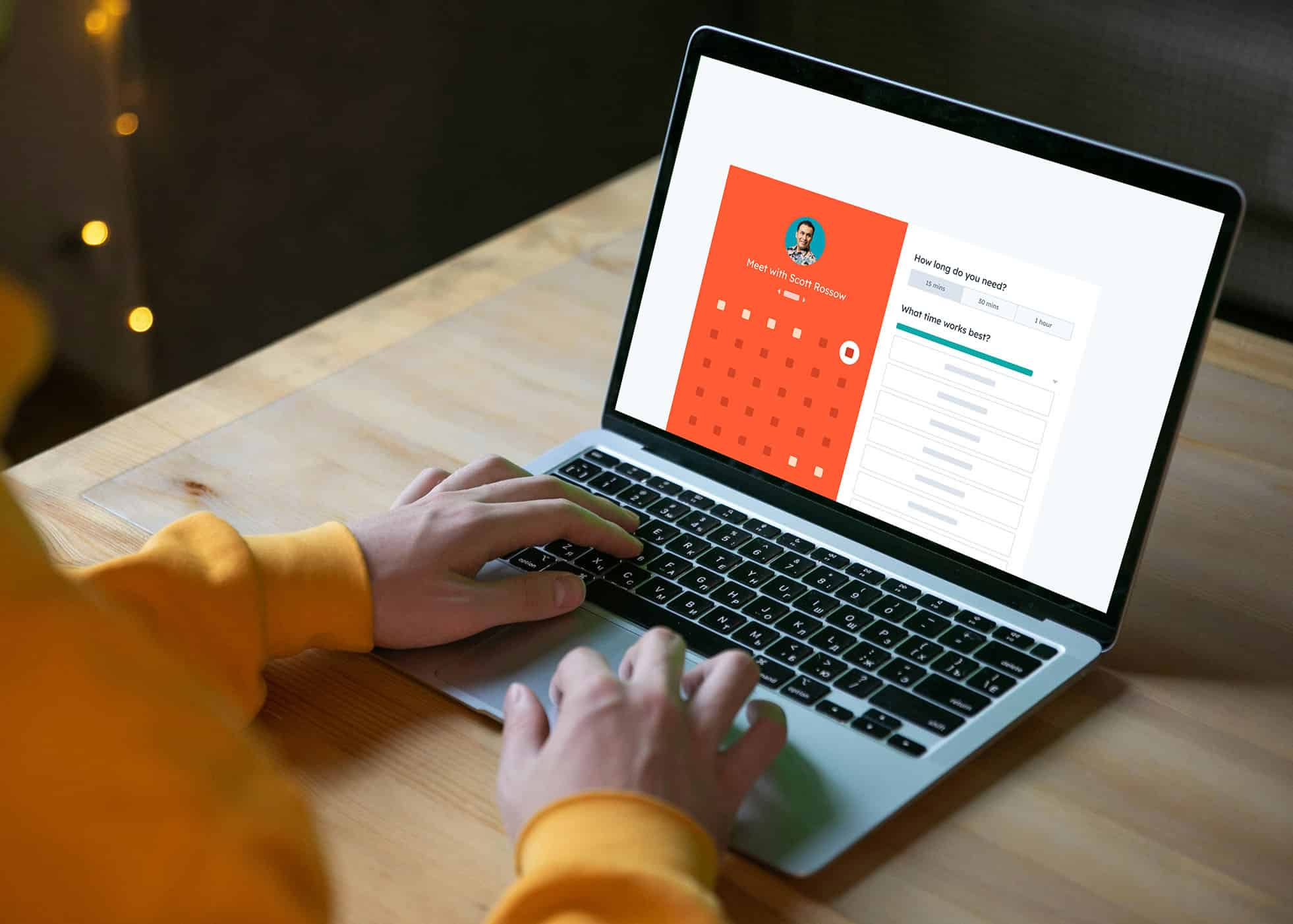

Processus d’inscription

1

Prise de rendez-vous

Choisissez un créneau pour être recontacté par un de nos conseillers pédagogiques.

2

Échange avec un conseiller

Discutez de votre projet de formation avec votre conseiller. Il répondra à toutes vos questions.

3

Test de positionnement

Après l’échange avec votre conseiller, passez le test de positionnement pour confirmer votre niveau d’entrée.

4

Finalisation et inscription

Plus que quelques étapes avant votre entrée en formation, et le début de votre nouvelle carrière professionnelle !

Témoignages

d’autres voies sont possibles

Découvrez d’autres voies pour façonner votre avenir

Data & IA

Analysez et valorisez les données pour en tirer des insights utiles. Maîtrisez les outils de la Data Science et les bases de l’Intelligence Artificielle pour créer des modèles prédictifs.

Cloud & Dev

Codez des applications web modernes et performantes, manipulez les bases de données et gérez des infrastructures Cloud complètes avec des outils modernes et automatisés.

Cybersécurité

Protégez les données et les infrastructures critiques. Formez-vous aux enjeux majeurs du secteur et aux meilleures pratiques pour sécuriser les systèmes d’information.

Digital

Maîtrisez les outils numériques au cœur des entreprises : ERP, CRM, automatisation des processus et plateformes collaboratives comme Oracle ou SAP.

Vous avez des questions ?

Nous avons les réponses

La cybersécurité ou sécurité de l’information, également appelée sécurité informatique ou sécurité des systèmes d’information, est un ensemble de méthodes visant à préserver la confidentialité, l’intégrité et l’accessibilité des informations. Elle protège tous les systèmes informatiques (machines, serveurs, téléphones, réseaux, bases de données, etc.) contre les attaques malveillantes.

Grâce aux experts en cybersécurité, les données sont protégées tout au long de leur cycle de vie, depuis le moment où elles sont générées jusqu’à celui où elles sont éliminées.

La protection des données monte en importance, car le volume des données augmente. Le Big Data facilite l’essor des cybermenaces, car aucune entreprise n’est à l’abri des agressions informatiques. Selon l’ANSSI (Autorité nationale de la sécurité des systèmes d’information), les attaques informatiques ont été multipliées par quatre en 2020, entraînant des pertes financières six fois plus importantes qu’en 2019.

Toute entreprise qui souhaite protéger ses données et ses bénéfices à l’ère du Big Data doit prendre la cyber sécurité au sérieux.

De nombreuses formations en cybersécurité sont apparues sur le marché à la suite de ces agressions. Ces cours permettent aux initiés des systèmes d’information d’accroître leurs compétences en matière de sécurité informatique en devenant des analystes SOC 2.

Un expert en cybersécurité peut auditer un système informatique et apporter les ajustements nécessaires pour assurer une protection optimale. Il doit également connaître les normes utilisées dans différents domaines. Par exemple, la norme PCI DSS pour les cartes de paiement permet aux applications mobiles de protéger les données. Outre la sécurité informatique, l’analyste doit également comprendre comment les entreprises sont organisées. En outre, de bonnes compétences en communication orale et écrite sont nécessaires. Il est fréquemment demandé qu’à la fin du travail, un plan d’action soit rédigé et présenté aux dirigeants de l’entreprise.

Un centre des opérations de sécurité (SOC) est la division des opérations de sécurité d’une organisation qui protège les informations de l’entreprise. Le candidat est formé à l’exercice de cette fonction.

Cependant, toutes les entreprises ne disposent pas d’un SOC et font donc appel à des prestataires externes pour la sécurité des données, des systèmes et des réseaux. Face à cette situation, le programme prépare à ces deux professions aux objectifs similaires.

DataScientest a fait une demande de reconnaissance de RNCP de niveau 6 sur l’intitulé « Gestionnaire de la sécurité des données, des réseaux et des systèmes » actuellement en cours.

Afin d’intégrer la formation, il convient d’avoir obtenu un diplôme ou un titre RNCP de niveau Niveau 6 dans le domaine informatique.

Depuis la création de Datascientest, plus de 35 groupes du CAC 40 ont été formés par notre organisme de formation, avec plus de 15 000 alumni qui ont suivi nos différents programmes. En termes de contenu, CyberUniversity et Datasceintest proposent plus de 3 000 heures de formation.

En ce qui concerne la formation d’Analyste Cybersécurité Opérationnelle, en 2024, plus de 100 personnes ont suivi la formation, avec un taux de satisfaction de 96%. Ces chiffres témoignent de l’efficacité de la formation proposée par CyberUniversity et Datasceintest dans le domaine de la cybersécurité.

Au terme de la formation vous aurez développé les compétences suivantes :

– Analyser les événements collectés afin de détecter des incidents de sécurité à partir des règles préalablement définies

– Qualifier un incident de sécurité détecté sur la base d’une analyse des impacts sur l’organisation de manière à apporter une réponse adaptée

– Identifier les tactiques et techniques d’attaques ainsi que les objectifs de l’attaquant de manière à proposer des préconisations adaptées au mode opératoire utilisé

– Rédiger un rapport d’alerte sous la forme d’un compte rendu d’incident à destination du commanditaire afin de préconiser des mesures de remédiation en vue du traitement de l’incident de sécurité

– Concevoir un système de veille technologique permettant de collecter, classifier, analyser et diffuser l’information liés à la cybersécurité aux différents acteurs de l’organisation/du commanditaire afin d’améliorer la sécurité du SI du commanditaire

Le programme de formation comprend une partie théorique de 365 heures réparties en deux phases : Pentesting et Infosec Forensics.

Dans le bloc Pentesting, vous apprendrez à effectuer des tests pour examiner tous les réseaux et systèmes informatiques et à simuler les actions d’un intrus potentiel dans un environnement de travail. Vous apprendrez à définir la portée des tests, à effectuer les tests de pénétration et à diffuser les résultats de l’analyse.

Le blog Inforensic vous permettra d’identifier et d’évaluer toutes les méthodes de rétrospection qui sont appliquées dès qu’une menace de sécurité est identifiée. Ces méthodes vous permettront de définir les mesures d’urgence à prendre pour limiter la transmission d’une menace. Vous apprendrez notamment à mettre en œuvre les bonnes pratiques de cybersécurité, à évaluer les actions qui vous permettront de maîtriser les risques les plus importants, et à utiliser les outils d’analyse et de traitement des fichiers infectés. Enfin, vous verrez comment mettre en œuvre les principes de prévention en général pour éviter les cyberattaques majeures.

Veuillez noter que le contenu de ce cours est susceptible de changer en fonction de l’évolution du secteur de la cybersécurité.

Le programme de formation comprend une partie théorique de 365 heures réparties en deux phases : Pentesting et Infosec Forensics.

La force de notre formation réside en l’efficacité de son format. Il repose sur deux piliers principaux.

La structure des cours de la Cyber University est composée de 85% d’exercices pratiques et de 15% de cours théoriques en masterclass. Sur notre plateforme d’apprentissage en ligne, vous pouvez acquérir des connaissances à partir d’un large assortiment de cas pratiques, tout en assistant à une vidéoconférence ou à une masterclass en personne dispensée par des experts en cybersécurité d’ISE Systems. Les masterclasses traitent d’un large éventail de sujets, notamment des corrections de cas d’utilisation concrets, des conférences, des sujets spéciaux et des concours de cohortes. Nos experts sont impatients de proposer des masterclasses intéressantes, utiles et agréables !

De plus, notre formation est en format « continu » (temps partiel), vous pouvez donc vous organiser pour suivre le cours tout en poursuivant vos études professionnelles ou universitaires. Sachez que vous pouvez devenir un expert en cybersécurité même si vous êtes en activité professionnelle !

Notre plateforme e-learning vous permet d’organiser votre temps d’apprentissage comme vous le souhaitez, et les horaires des masterclass ne sont pas trop contraignants (environ 2 heures par semaine). Vous devez allouer 8 à 10 heures par semaine pour terminer votre formation et la valider afin de la terminer à 100%.

À la fin du cours, vous serez responsable de la réalisation, du début à la fin, d’un projet de construction et de déploiement de SOC. Vous apprendrez en travaillant sur des projets réels tout en améliorant votre profil professionnel. Afin d’apprendre le plus possible, nous appliquons les concepts théoriques dans des situations réelles. Grâce au soutien d’un coach, vous aurez la possibilité de constituer un portefeuille en réalisant des projets tout au long de votre formation. En rejoignant un programme de formation en cybersécurité, vous acquerrez les connaissances et l’expertise nécessaires pour surveiller et entretenir les technologies les plus récentes. Il est important de rejoindre une communauté d’experts dans le domaine et, surtout, d’apprendre à se surveiller afin de rester à jour avec les nouvelles technologies.

Pendant la formation en cybersécurité de la Cyber University, vous travaillerez sur les systèmes d’exploitation Windows et Linux, ainsi que sur les systèmes d’exploitation mobiles iOS et Android. Nous utilisons le langage Python, l’un des langages de programmation les plus utilisés dans le secteur de la cybersécurité, tout au long des supports de cours et des exercices. Vous apprendrez également à développer deux systèmes de sécurité primaires au sein d’une organisation : le réseau privé virtuel (VPN) et l’infrastructure à clé publique (PKI). Pendant les cours d’audit de cybersécurité, vous apprendrez la méthode EBIOS. Cette méthode est utilisée en France pour évaluer les logiciels malveillants.

Certification RNCP n°37832 – Expert en cybersécurité

Délivrée par : YNOV

Niveau : 7 (Bac+5)

Date d’enregistrement : 19 juillet 2023

La formation peut viser l’obtention des blocs de compétences 3 et 4 de cette certification. Les entrées et sorties de formation ont lieu chaque mois, tandis que le jury de diplomation RNCP se réunit une fois par an, à l’automne.

Le titre RNCP37832 comprend quatre blocs de compétences, nécessaires à l’obtention de la certification professionnelle. Il est possible de valider un ou plusieurs blocs de façon indépendante, et tout bloc acquis l’est définitivement.

Pour plus d’informations, consulter la fiche RNCP correspondante.

Cursus et blocs de compétences

– Bloc 1 : Définir la stratégie de cybersécurité d’une organisation

– Bloc 2 : Élaborer et piloter les processus de cybersécurité d’une organisation

– Bloc 3 : Maintenir la sécurité du système d’information d’une organisation

– Bloc 4 : Gérer les incidents et crises de cybersécurité d’une organisation

Les deux premiers blocs s’adressent principalement aux profils d’ingénieur ou consultant en cybersécurité, tandis que les deux derniers concernent plutôt les analystes en cybersécurité.

Certification RNCP n°37796 – Gestionnaire de la sécurité des données, des réseaux et des systèmes

Délivrée par : Hexagone

Niveau : 7 (Bac+5)

Date d’enregistrement : 19 juillet 2023

Cette formation peut également viser l’obtention des blocs de compétences 3 et 4 de cette certification.

Les sessions de formation sont ouvertes chaque mois, et le jury RNCP se tient une fois par an à l’automne.

Le titre RNCP37796 comporte également quatre blocs de compétences. Chacun peut être validé indépendamment et reste acquis de manière permanente.

Pour plus d’informations, consulter la fiche RNCP officielle.

Cursus et blocs de compétences

– Bloc 1 : Formuler et formaliser la politique de sécurité des systèmes d’information d’une organisation, en adéquation avec son environnement et les risques identifiés

– Bloc 2 : Mettre en place les outils techniques nécessaires à la sécurisation du système d’information

– Bloc 3 : Suivre l’évolution du niveau de sécurité du système d’information d’une organisation

– Bloc 4 : Organiser une réponse adaptée en cas de crise

Les blocs 1 et 2 visent davantage les métiers d’ingénieur ou consultant cybersécurité, tandis que les blocs 3 et 4 correspondent au profil d’analyste cybersécurité.

A l’issue de l’obtention des blocs 3 et 4, l’emploi accessible est Analyste SOC Security Operations Center. L’analyse SOC est souvent spécialisé dans un ou plusieurs domaines de la cybersécurité : détection et réponse aux incidents, gestion des vulnérabilités, surveillance des menaces, etc.

A l’issue de l’obtention du Titre RNCP dans son intégralité, les types d’emplois accessibles sont les suivants :

– Ingénieur cybersécurité

– Consultant en cybersécurité ;

– Auditeur sécurité des systèmes d’informations

– Architecte sécurité des systèmes d’information

– Expert en sécurité des systèmes d’information

– Spécialiste en cybersécurité

– Pentester

– Chef de projet en sécurité des systèmes d’information

Les différents secteurs d’activités concernés sont principalement :

– Une entreprise de services du numérique (ESN),

– Un éditeur de logiciel ;

– La DSI d’une entreprise.

Ainsi, à l’issue de l’obtention des blocs de compétences 3 et 4, vous pouvez poursuivre votre formation par exemple en visant la maîtrise de compétences complémentaires.

Quelques exemples de certifications :

– Concevoir des solutions cloud sécurisées et robustes à l’aide des technologies AWS

– Concevoir et mettre en œuvre la gestion des données dans Microsoft Azure RS5307

Après analyse des certifications comparables, aucune équivalence du titre RNCP37832 enregistrée au RNCP ou au RSCH de France Compétences n’est recensée.

En termes de passerelles, l’analyste SOC peut évoluer vers les métiers de la gestion et du pilotage de la sécurité (RSSI, Directeur cybersécurité) ou vers des fonctions techniques avancées comme l’ingénierie et l’architecture de la sécurité (architecte, ingénieur sécurité, auditeur technique, etc.).

– p-1 : Technicien ou administrateur sécurité

– p+1 : Analyste SOC senior ou consultant en cybersécurité

Pour connaître les conditions requises dans le cadre d’une passerelle durant la formation, il faudra vous rapprocher des établissements dispensant le titre visé.

Évidemment !

Et qui de mieux pour assurer le support que nos professeurs, également concepteurs du programme. Ils sont disponibles et à l’écoute pour toutes questions, qu’elles soient d’ordre théorique ou pratique et sauront faire preuve de pédagogie dans leur réponse.

En effet, une assistance est accessible tous les jours de la semaine de 9h00 à 17h00 : l’ensemble des formateurs se relaient sur un forum dédié pour proposer une assistance technique personnalisée à tous les apprenants. Un accompagnement pédagogique est aussi proposé via le réseau de communication Slack.

De plus, pour s’assurer de la complétion et de l’engagement de chacun, nos professeurs suivent votre avancement de près. Dès lors que vous cessez de vous connecter pendant une période prolongée, votre responsable de cohorte prendra de vos nouvelles !

Après votre inscription sur le site, nous vous contactons une première fois pour une présentation de DataScientest, et un échange sur votre parcours et vos souhaits. L’idée est d’aligner dès cet instant vos attentes avec nos parcours de formation.

Après vérification des prérequis d’accès à la formation, nos conseillers vous enverront un test de positionnement afin de vérifier vos connaissances.

Une fois votre projet confirmé, vous passez en phase d’inscription avec nos équipes qui s’occuperont d’initier votre formation et de la mettre en place avec vous dans tous ses aspects.

Avant de vous inscrire à nos formations, vous avez l’occasion d’échanger avec nos équipes d’admission qui répondent à toutes vos questions et vous redirigent vers la formation qui correspond le mieux à votre projet professionnel. Après vérification des prérequis d’accès à la formation, nos conseillers vous enverront un test de positionnement afin de vérifier vos connaissances. Si vos résultats sont concluants, nous pourrons discuter d’un moyen de financement et vous compter parmi nos apprenants pour la session de votre choix.

Le délai d’inscription à nos formations continues dépend du moyen de financement que vous choisissez :

– Financement personnel ou entreprise : vous avez jusqu’à la veille de la date de démarrage pour vous inscrire (dans la limite des places disponibles).

– CPF : vous avez jusqu’à 11 jours ouvrés avant la date de démarrage de la session.

– Transition pro : vous avez jusqu’à 3 mois avant le début de la formation pour soumettre votre dossier.

– Pôle Emploi : vous avez jusqu’à 3 semaines avant le début de la formation pour soumettre votre dossier.

– La Région : vous avez jusqu’à 6 semaines avant le début de la formation pour soumettre votre dossier.

Bien sûr ! Nos apprenants travaillent tout en apprenant, c’est pourquoi la durée de l’enseignement a été répartie sur sept mois. Vous devez vous engager à travailler huit à dix heures par semaine et à assister aux masterclasses de deux heures par semaine.

Avant de vous inscrire à nos formations, vous avez l’occasion d’échanger avec nos équipes d’admission qui répondent à toutes vos questions et vous redirigent vers la formation qui correspond le mieux à votre projet professionnel. Après vérification des prérequis d’accès à la formation, nos conseillers vous enverront un test de positionnement afin de vérifier vos connaissances. Si vos résultats sont concluants, nous pourrons discuter d’un moyen de financement et vous compter parmi nos apprenants pour la session de votre choix.Le délai d’inscription à nos formations continues dépend du moyen de financement que vous choisissez :

– Financement personnel ou entreprise : vous avez jusqu’à la veille de la date de démarrage pour vous inscrire (dans la limite des places disponibles).

– CPF : vous avez jusqu’à 11 jours ouvrés avant la date de démarrage de la session.

– Transition pro : vous avez jusqu’à 3 mois avant le début de la formation pour soumettre votre dossier.

– Pôle Emploi : vous avez jusqu’à 3 semaines avant le début de la formation pour soumettre votre dossier.

– La Région : vous avez jusqu’à 6 semaines avant le début de la formation pour soumettre votre dossier.

Bien sûr ! Nos apprenants travaillent tout en apprenant, c’est pourquoi la durée de l’enseignement a été répartie sur sept mois. Vous devez vous engager à travailler huit à dix heures par semaine et à assister aux masterclasses de deux heures par semaine.

Évaluations continues

Tout au long du parcours de formation, des évaluations continues sont organisées sous la forme de cas pratiques en ligne.

Leurs modalités sont précisées par le formateur en début de module, selon les blocs RNCP que le candidat choisit de préparer.

Titre RNCP n°37832 – Expert en cybersécurité

Délivré par : YNOV

Niveau : 7 (Bac+5)

Date d’enregistrement : 19 juillet 2023

Le titre RNCP37832 comporte quatre blocs de compétences, nécessaires à l’obtention de la certification professionnelle.

Chaque bloc peut être validé individuellement, et tout bloc acquis reste définitivement acquis.

Pour plus d’informations, consulter la fiche RNCP officielle.

Blocs de compétences

– Bloc 1 : Définir la stratégie de cybersécurité d’une organisation

– Bloc 2 : Élaborer et piloter des processus de cybersécurité d’une organisation

– Bloc 3 : Maintenir la sécurité du système d’information d’une organisation

– Bloc 4 : Gérer les incidents et crises de cybersécurité d’une organisation

Bloc 3 – Maintenir la sécurité du système d’information d’une organisation

Le candidat doit réaliser une analyse du système d’information (SI) d’une organisation de son choix et présenter les éléments permettant d’en maintenir la sécurité.

Livrable attendu :

– Une présentation orale de 30 minutes, appuyée sur un support écrit, comprenant :

-Une note de cadrage de la politique de sensibilisation et un exemple d’action associée ;

– Une note de cadrage de la politique de contrôle et de surveillance ;

– La présentation d’un indicateur de suivi ;

– Un exemple de moyen de surveillance et de contrôle ;

– Une étude d’une vulnérabilité et le plan d’actions de correction associé ;

– Un plan d’audit technique ou organisationnel ;

– Un exemple de vulnérabilité identifiée lors d’un audit et sa solution de remédiation ;

– La méthode d’évaluation de l’efficacité de la remédiation.

– Le dossier remis ne doit pas excéder 30 pages hors annexes.

Bloc 4 – Gérer les incidents et crises de cybersécurité d’une organisation

À partir d’un cas d’entreprise, le candidat présente l’organisation mise en place pour gérer les incidents et les crises de cybersécurité. Il illustre ses propos à l’aide d’un ou plusieurs exemples concrets.

Livrable attendu :

– Un dossier écrit accompagné d’une présentation orale de 30 minutes, comprenant :

– Un processus de détection d’incident ;

– Un rapport d’analyse forensique ;

– La présentation des moyens de blocage ou de préservation utilisés ;

– Un exemple de test réalisé ;

– Une description du plan de restauration du système d’information ;

– Un plan d’actions de gestion et de communication de crise ;

– Une synthèse de l’incident traitée.

Titre RNCP n°37796 – Gestionnaire de la sécurité des données, des réseaux et des systèmes

Délivré par : Hexagone

Niveau : 7 (Bac+5)

Date d’enregistrement : 19 juillet 2023

Le titre RNCP37796 comprend également quatre blocs de compétences, validables individuellement et acquis définitivement.

Pour plus d’informations, consulter la fiche RNCP correspondante.

Blocs de compétences

– Bloc 1 : Formuler et formaliser la politique de sécurité des systèmes d’information d’une organisation

– Bloc 2 : Mettre en place les outils techniques nécessaires à la sécurisation du système d’information

– Bloc 3 : Suivre l’évolution du niveau de sécurité d’un système d’information

– Bloc 4 : Organiser une réponse adaptée en cas de crise

Bloc 3 – Suivre l’évolution du niveau de sécurité d’un système d’information

À partir d’une infrastructure technique fictive comparable à celle d’une PME d’environ 200 collaborateurs, le candidat conduit un audit technique et organisationnel selon le référentiel PASSI.

Livrable attendu :

– Un rapport d’audit démontrant :

– Le niveau de sécurisation du système d’information évalué ;

-Les axes d’amélioration et vulnérabilités identifiés ;

– Les écarts entre les exigences (légales, normatives, internes…) et la réalité constatée ;

– Des recommandations d’évolution et de mise en conformité ;

– Une note à destination des parties prenantes, invitant à mettre en œuvre ces recommandations.

– Une présentation orale de 30 minutes vient compléter l’évaluation.

Bloc 4 – Organiser une réponse adaptée en cas de crise

Ce bloc comprend trois épreuves distinctes, combinant mise en situation professionnelle, questionnaire et simulation de crise.

1. Préparation à une crise cyber (mise en situation individuelle)

Le candidat doit démontrer sa capacité à préparer efficacement une crise à l’aide d’une plateforme technique simulant une attaque.

Il met en place les outils nécessaires : cartographie du SI, annuaires, fiches de suivi, plans de résilience, etc.

2. Questionnaire professionnel individuel

Le candidat répond à des mini-cas pratiques évaluant sa capacité à maintenir une stratégie de gestion de crise à jour et à réagir face à une cyberattaque.

3. Mise en situation reconstituée (jeu de rôle sur cinq jours)

Le candidat participe à un exercice de gestion de crise cyber dans un environnement simulé :

– En groupe : il coordonne la réponse, dialogue avec les parties prenantes et présente sa stratégie devant un jury.

– Individuellement : il identifie l’attaque, analyse les impacts, mène une investigation numérique, rédige un rapport forensique et propose des mesures de remédiation.

– En conclusion : il contribue à un plan de reprise d’activité, formule des recommandations de résilience et évoque les suites judiciaires possibles.

Les épreuves sont réalisées à l’aide d’un environnement technique et de ressources fournies par l’organisme.

CyberUniversity analysera toutes les possibilités d’aménagement (pédagogie, matériel, moyens techniques, humains) afin de vous permettre de suivre votre formation dans de bonnes conditions. Vous pouvez contacter notre référente handicap pour toute demande concernant votre situation :

[email protected].

Pour découvrir le parcours d’un ancien apprenant atteint de surdité qui a réussi à décrocher son diplôme avec DataScientest, n’hésitez pas à cliquer ici

Avec le compte personnel de formation (CPF), vous avez la possibilité de suivre des cours tout au long de votre carrière. Chaque année, si vous travaillez plus d’un mi-temps sur l’année, l’État vous verse 500 euros pour suivre des cours (jusqu’à 5000 euros). Vous pourrez ensuite utiliser cette somme pour les certifications professionnelles et les attestations de validation figurant au Répertoire national des certifications professionnelles (RNCP). Vous pouvez donc utiliser le CPF de votre compte pour payer votre formation en cybersécurité.

Si vous avez été licencié pour raisons économiques, le Contrat de Sécurisation Professionnelle (CSP) est fait pour vous. L’objectif de ce programme est d’encourager les employés à se reconvertir, et des périodes de formation peuvent être intégrées. L’apprentissage de la cybersécurité peut être bénéfique si vous le souhaitez.

En cas de licenciement pour motif économique, le Plan de Sauvegarde de l’Emploi (PSE) doit être mis en œuvre. Il vise soit à éviter les suppressions d’emplois, soit à en minimiser le nombre. Les salariés peuvent bénéficier d’une reconversion, d’une validation des acquis de l’expérience ou d’un reclassement afin de les réaffecter en interne ou en externe à des emplois équivalents à ceux qu’ils occupaient avant le licenciement. Il s’agit d’une bonne approche pour acquérir des compétences en matière de données si vous êtes déjà dans le secteur des données et que vous souhaitez vous lancer dans la cybersécurité.

Le plan de départ volontaire (PDV) peut être utilisé à la place des licenciements lorsqu’une entreprise connaît des difficultés économiques. Il s’agit d’une résiliation à l’amiable du contrat de travail sur une base volontaire. Le PDV permet aux salariés de bénéficier d’une aide financière afin de faciliter leur retour au travail. Le but d’un plan de départ volontaire est de réduire les effectifs de l’entreprise sans forcer les gens à quitter leur emploi.

Vous êtes à la recherche d’un emploi ? Si oui, vous pouvez peut-être bénéficier de l’Aide Individuelle à la Formation (AIF). Vous pouvez utiliser cette aide pour payer la totalité du coût de votre formation ou en complément d’autres financements.

Si votre profil ne correspond pas à l’une des catégories susmentionnées, vous pouvez toujours postuler à un programme de formation de la Cyber University en utilisant un financement personnel. Nous proposons également des paiements échelonnés, qui vous offrent plus de flexibilité. Vous pouvez payer les 500€ de frais d’inscription immédiatement lors de votre inscription, puis étaler le solde sur 3, 6, 10 ou 12 mois.

Lors de votre premier jour de formation, vous aurez accès à une plateforme de services de carrière contenant tous les ateliers nécessaires à la recherche d’emploi. Vous pouvez y accéder en continu et ce, même après la fin de votre formation.

Tout au long de votre formation, Morgane, notre gestionnaire de carrière, vous sera entièrement dévouée. Vous pouvez programmer un rendez-vous individuel avec elle pour vous accompagner et répondre à vos questions sur votre projet professionnel.

Chaque mois :

– Un programme d’une journée complète a été conçu pour vous aider à optimiser votre recherche d’emploi en vous proposant des formations sur la présentation, le changement de carrière, la négociation salariale et les tests techniques. D’autres ateliers seront proposés en plus de ces sujets, en fonction de vos besoins individuels.

– Un consultant senior expert vous aide à trouver un emploi en vous fournissant des compétences en matière de recherche d’emploi. Vous apprendrez à construire un réseau professionnel, à rédiger un CV efficace, à combattre le syndrome de l’imposteur et à utiliser les données de Linkedin pour trouver un emploi.

– Participer à une discussion d’anciens élèves peut vous fournir des informations utiles sur la recherche d’emploi et le processus de formation.

DataScientest, en association avec d’autres cabinets, organise des salons de recrutement pour vous aider dans votre recherche d’emploi. Des webinaires avec des experts en données sont organisés pour vous aider, ainsi que des efforts de communication pour accroître votre visibilité (concours de CV, DataDays, publications de projets sur le blog et les médias de référence externes).

Finalement, un canal slack spécifique a été créé pour les personnes à la recherche d’un emploi, dans lequel toutes les informations sur les cours et les emplois sont diffusées.

Pour connaître toutes les actions de DataScientest en accompagnement carrières, cliquez sur ce lien.

Nos Data Scientists envoient régulièrement des newsletter pour vous tenir au courant des derniers développements en matière de Data Science. Vous pouvez améliorer votre connaissance générale de la science des données en participant aux DataWorkshops ou aux webinaires mensuels de DataScientest.

En parallèle, la communauté DataScientest ne cesse de s’agrandir, et avec elle l’ensemble de ses alumni.

Les anciens élèves de DataScientest peuvent trouver du soutien, des conseils et des nouvelles technologiques sur la page de la communauté DatAlumni. Tous sont invités à y apporter leurs réflexions et leurs suggestions. Vous serez invité à y participer dès le début de votre formation. Vous trouverez également des informations sur les événements (afterworks, salons professionnels, Data Challenges…), les opportunités commerciales et le réseautage.

Les Alumni DataScientest se retrouvent aussi sur le groupe Facebook où se mêlent convivialité et entraide.

En plus d’organiser des événements mensuels tels que des brise-glace, des « Qui veut gagner des millions de données » et des afterwork, notre pôle vie du programme aide les étudiants et les anciens à rester un peu plus connectés.