Formation Consultant Cybersécurité

Apprenez à protéger, auditer et sécuriser les systèmes d’information, en maîtrisant les normes ISO 27001, les audits de risque, l’ethical hacking ou encore la gestion de crise cyber.

- Bootcamp: 11 semaines

- Temps partiel: 9 mois

Informations clés

Le contenu de la formation

en bref

Objectifs

et Méthode pédagogique

Financement et tarifs

Prochaines rentrées

Programme

Les plus de la formation

Reconnaissance académique

Ce cursus permet la validation partielle d’un titre RNCP de niveau 7 (équivalent Bac+5), accompagné d’un certificat de réussite délivré par YNOV, ainsi qu’un certificat officiel (ISO 27001 Lead Implementer)délivré par notre partenaire Bureau Veritas (si réussite à l’examen supplémentaire).

Accompagnement jusqu’à l’embauche

En plus de la formation, vous bénéficierez d’un accompagnement par le service Carrière, ainsi qu’un accès exclusif à nos événements professionnels.

Accès au réseau alumni

Notre réseau d’alumni rassemble plus de 50 000 membres à travers le monde issus de nombreux secteurs professionnels, y compris de grandes entreprises (Allianz, Orange, BNP Paribas, etc.).

Chiffres clés

Taux de satisfaction

Les apprenants plébiscitent la qualité des contenus, le suivi personnalisé et la disponibilité des formateurs tout au long du parcours.

Taux de complétion

La grande majorité des inscrits terminent leur formation avec succès grâce à un accompagnement continu et une pédagogie active.

Nombre de stagiaires inscrits

Nombre d’inscrits à la formation sur l’année 2024.

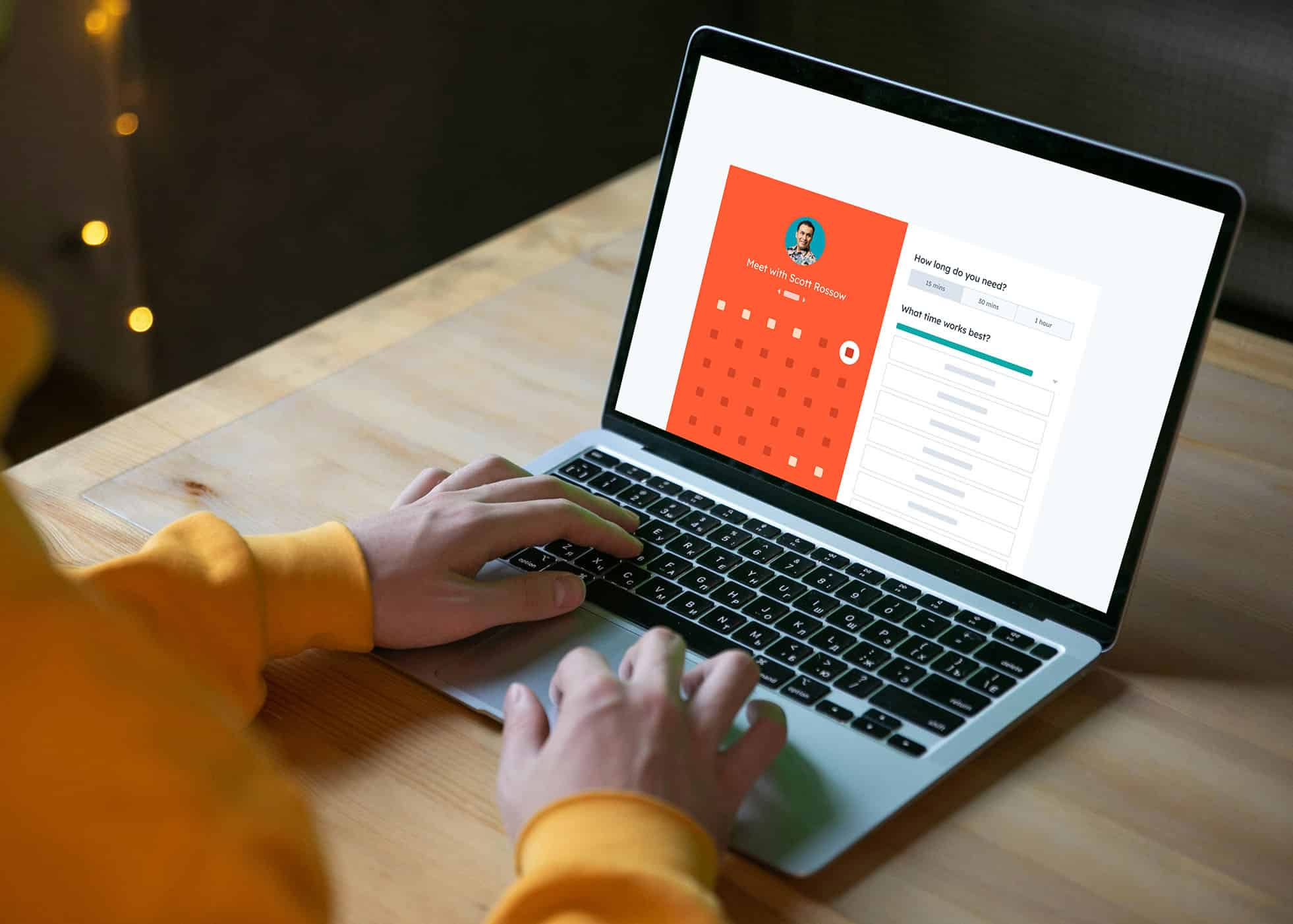

Processus d’inscription

1

Prise de rendez-vous

Choisissez un créneau pour être recontacté par un de nos conseillers pédagogiques.

2

Échange avec un conseiller

Discutez de votre projet de formation avec votre conseiller. Il répondra à toutes vos questions.

3

Test de positionnement

Après l’échange avec votre conseiller, passez le test de positionnement pour confirmer votre niveau d’entrée.

4

Finalisation et inscription

Plus que quelques étapes avant votre entrée en formation, et le début de votre nouvelle carrière professionnelle !

Témoignages

d’autres voies sont possibles

Découvrez d’autres voies pour façonner votre avenir

Data & IA

Analysez et valorisez les données pour en tirer des insights utiles. Maîtrisez les outils de la Data Science et les bases de l’Intelligence Artificielle pour créer des modèles prédictifs.

Cloud & Dev

Codez des applications web modernes et performantes, manipulez les bases de données et gérez des infrastructures Cloud complètes avec des outils modernes et automatisés.

Cybersécurité

Protégez les données et les infrastructures critiques. Formez-vous aux enjeux majeurs du secteur et aux meilleures pratiques pour sécuriser les systèmes d’information.

Digital

Maîtrisez les outils numériques au cœur des entreprises : ERP, CRM, automatisation des processus et plateformes collaboratives comme Oracle ou SAP.

Vous avez des questions ?

Nous avons les réponses

Un consultant en cybersécurité, également connu sous le nom d’expert en sécurité des informations, est un professionnel indispensable dans la protection des infrastructures informatiques contre une large gamme de cybermenaces. Ces spécialistes ont une expertise poussée dans l’identification des vulnérabilités, l’évaluation des risques et la mise en place de stratégies de défense solides. Ils garantissent que les données sensibles et les systèmes critiques d’une organisation sont à l’abri des cyberattaques, du vol d’informations, du phishing, des ransomwares, et d’autres formes de cybercriminalité.

Le rôle d’un consultant en cybersécurité s’étend au-delà de la simple évaluation des risques et de l’implémentation de mesures de protection. Ils sont également essentiels dans la formation des employés aux pratiques sécuritaires, la mise à jour constante des politiques de sécurité pour contrer les nouvelles menaces et la gestion des incidents de sécurité. Avec l’évolution rapide des menaces en ligne, ils doivent rester au fait des dernières tendances et technologies de sécurité.

Il agit donc comme le principal défenseur des actifs numériques d’une entreprise, adoptant une approche à la fois proactive et réactive face aux menaces, tout en veillant à la conformité avec les normes nationales et internationales en matière de protection des données.

Les missions d’un consultant en cybersécurité sont variées et essentielles pour la protection des entreprises contre les menaces numériques. Parmi les principales missions, on trouve :

– Analyse de risque : Évaluer les systèmes, les réseaux et les applications pour identifier les vulnérabilités et les risques potentiels pour la sécurité.

– Mise en place de stratégies de sécurité : Développer et implémenter des plans de sécurité complets pour protéger les infrastructures contre les cyberattaques.

– Gestion des incidents de sécurité : Répondre aux incidents de sécurité, les analyser et élaborer des plans de récupération après sinistre.

– Conseil et recommandations : Fournir des conseils d’expert sur les meilleures pratiques de cybersécurité et recommander des améliorations pour renforcer la sécurité.

– Formation et sensibilisation : Organiser des formations de sensibilisation à la sécurité pour les employés, augmentant ainsi leur capacité à prévenir les violations de données.

– Veille en matière de cybersécurité : Se tenir informé des dernières tendances et technologies en matière de cybersécurité pour anticiper les nouvelles menaces.

– Conformité réglementaire : S’assurer que les pratiques de sécurité de l’entreprise sont en conformité avec les lois et régulations en vigueur.

Ces missions sont cruciales pour maintenir l’intégrité, la disponibilité et la confidentialité des données et des systèmes d’information d’une entreprise.

Pour devenir un consultant en cybersécurité efficace, certaines compétences techniques et non techniques sont indispensables. Parmi les plus importantes, on peut citer :

– Connaissances techniques approfondies : Compréhension solide des systèmes d’exploitation, réseaux, protocoles, et des standards de cryptographie.

– Expertise en sécurité informatique : Maîtrise des pratiques, outils et technologies de cybersécurité, y compris la gestion des vulnérabilités, la détection des intrusions et les contre-mesures de sécurité.

– Compétences analytiques : Capacité à analyser les données de sécurité pour identifier les tendances, les menaces et les vulnérabilités.

– Résolution de problèmes : Aptitude à penser de manière critique et à résoudre des problèmes complexes de sécurité de manière efficace.

– Connaissances en réglementation : Compréhension des lois et réglementations en vigueur en matière de protection des données et de cybersécurité.

– Compétences en communication : Capacité à communiquer des concepts techniques complexes de manière claire et concise à un public non technique.

– Éthique professionnelle : Un engagement fort envers l’éthique professionnelle, la confidentialité et l’intégrité dans la gestion des informations sensibles.

– Apprentissage continu : Engagement envers l’apprentissage continu et l’adaptation aux évolutions rapides du domaine de la cybersécurité.

Ces compétences combinées permettent aux consultants en cybersécurité de naviguer efficacement dans le paysage complexe des menaces en ligne et de fournir des solutions de sécurité adaptées aux besoins spécifiques de leurs clients ou employeurs.

Les consultants en cybersécurité utilisent une variété d’outils et de ressources pour identifier les vulnérabilités, surveiller les menaces et assurer la conformité aux normes de sécurité. Parmi les outils et ressources clés, on trouve :

– Outils d’évaluation des vulnérabilités : Solutions comme Nessus ou Qualys, qui permettent de scanner les réseaux et les systèmes à la recherche de failles de sécurité.

– Solutions SIEM (Security Information and Event Management) : Plateformes comme Splunk ou IBM QRadar, qui surveillent, analysent et signalent les activités suspectes pour aider à la prise de décision en matière de sécurité.

– Outils de test d’intrusion : Logiciels comme Metasploit ou Burp Suite, utilisés pour simuler des cyberattaques et identifier les vulnérabilités exploitées par les pirates.

– Logiciels de cryptographie : Outils comme OpenSSL, qui sécurisent les données en transit et au repos à travers des techniques de chiffrement avancées.

– Frameworks et standards : Guides comme ISO 27001, NIST, ou CIS Controls, qui fournissent des cadres pour évaluer la conformité et orienter les améliorations en matière de sécurité.

– Outils de gestion des configurations de sécurité : Solutions comme Ansible, Chef ou Puppet, pour automatiser la configuration et le déploiement des politiques de sécurité sur les systèmes.

– Outils de réponse aux incidents : Plateformes comme TheHive, qui offrent un environnement structuré pour gérer les incidents de sécurité de manière efficace.

– Outils de détection des intrusions : Systèmes comme Snort ou Suricata, qui identifient les activités malveillantes en surveillant le trafic réseau.

Ces outils et ressources permettent aux consultants en cybersécurité de réaliser des analyses approfondies, de mettre en place des stratégies de défense robustes et d’intervenir rapidement lors d’incidents de sécurité.

En plus des compétences techniques, un consultant en cybersécurité doit posséder certaines qualités interpersonnelles et traits de caractère qui sont cruciaux pour exceller dans ce rôle. Les plus importantes incluent :

– Capacité d’analyse : Aptitude à examiner systématiquement les données et à identifier les schémas dans le comportement des menaces.

– Résolution de problèmes : Compétence pour aborder de manière créative et efficace les défis complexes de sécurité.

– Attention aux détails : Précision dans l’examen des systèmes et des réseaux pour détecter les failles de sécurité subtiles.

– Capacité d’apprentissage continu : Engagement envers l’auto-amélioration et la mise à jour des connaissances pour rester à la pointe du domaine.

– Compétences en communication : Aptitude à expliquer des concepts techniques complexes à des audiences non techniques, et à rédiger des rapports clairs et précis.

– Éthique professionnelle : Intégrité et confidentialité dans le traitement des informations sensibles et la conduite des évaluations de sécurité.

– Adaptabilité : Flexibilité pour s’ajuster rapidement aux évolutions du paysage des menaces et aux exigences des clients.

– Esprit d’équipe : Capacité à collaborer efficacement avec d’autres professionnels de la sécurité, des équipes informatiques et des parties prenantes pour mettre en œuvre des solutions de sécurité.

Ces qualités, combinées aux compétences techniques, permettent aux consultants en cybersécurité de naviguer avec succès dans l’environnement complexe et en évolution rapide de la sécurité des informations.

Opter pour une formation en tant que consultant en cybersécurité représente un choix judicieux pour plusieurs raisons essentielles, soulignant l’urgence et la demande accrue de ces compétences dans notre ère digitale :

– Demande croissante d’expertise : Face à la montée en flèche des incidents cybernétiques, les compétences en sécurité informatique sont plus sollicitées que jamais. Entreprises de toutes envergures cherchent à sécuriser leurs opérations, nécessitant ainsi le savoir-faire d’experts aguerris.

– Connaissances spécialisées : Une formation dédiée vous équipe d’une connaissance approfondie des menaces actuelles, des dernières technologies et des pratiques exemplaires en vigueur dans le domaine de la cybersécurité.

– Compétences appliquées : Elle vous initie à l’emploi d’outils et méthodologies de pointe pour évaluer, diagnostiquer et améliorer la sécurité des infrastructures informatiques et réseaux.

– Évolution de carrière prometteuse : Les consultants en cybersécurité bénéficient d’une rémunération attractive et d’une multitude d’opportunités professionnelles à travers divers secteurs, garantissant une stabilité d’emploi remarquable et des perspectives d’évolution significatives.

– Contribution significative : En qualité de consultant, votre rôle aura un effet direct sur la préservation de la sécurité et de l’intégrité des organisations, de leurs collaborateurs et clients.

– Réseau professionnel étendu : La formation est aussi une occasion privilégiée de tisser des liens avec des professionnels et experts du domaine, élargissant ainsi votre cercle de connaissances et de possibles collaborations futures.

Cette formation vous outille pour affronter les défis de la sécurité des systèmes d’information, toujours plus complexes et évolutifs, tout en enrichissant votre profil professionnel de compétences précieuses et très demandées, ouvrant la voie vers des carrières enrichissantes et impactantes.

Plusieurs carrières dans le domaine de la technologie de l’information et de la sécurité offrent des parcours similaires à celui d’un consultant en cybersécurité. Ces métiers partagent souvent des compétences et des objectifs communs, tels que la protection des données et des systèmes informatiques. Parmi eux, on trouve :

– Analyse de sécurité : Les analystes de sécurité surveillent les réseaux et les systèmes pour détecter les failles de sécurité et prévenir les cyberattaques.

– Ingénieur en sécurité des systèmes d’information : Ces professionnels conçoivent et mettent en œuvre des solutions de sécurité pour protéger les infrastructures informatiques.

– Gestionnaire de risques informatiques : Ils évaluent les risques liés à la sécurité de l’information et développent des stratégies pour atténuer ces risques.

– Spécialiste en réponse aux incidents : Ces experts interviennent en cas de violation de la sécurité pour limiter les dommages et restaurer les systèmes.

– Architecte de sécurité : Ils conçoivent des architectures de réseau sécurisées et élaborent des politiques de sécurité globales.

– Auditeur en sécurité informatique : Ces professionnels réalisent des audits pour vérifier la conformité des systèmes aux standards de sécurité et recommandent des améliorations.

– Chercheur en sécurité : Ils se consacrent à la recherche de nouvelles vulnérabilités, de techniques d’attaque et de méthodes de défense.

– Formateur en cybersécurité : Spécialisés dans la formation des équipes aux meilleures pratiques de sécurité et aux procédures de réponse aux incidents.

Ces métiers offrent diverses perspectives de carrière pour ceux intéressés par la sécurité des systèmes informatiques, chacun avec son propre ensemble de défis et de récompenses.

L’admission à notre programme de formation pour devenir consultant en cybersécurité repose sur plusieurs critères fondamentaux, essentiels pour assurer la réussite et la performance des participants au sein de ce cursus exigeant. Ces conditions préalables jouent un rôle crucial en garantissant que chaque étudiant est en mesure de s’adapter à la cadence soutenue et au contenu technique du programme :

– Fondations Académiques : Les aspirants doivent être titulaires d’un diplôme ou d’une certification de niveau 6 (équivalent à un niveau licence, soit bac +3) dans le domaine de l’informatique ou dans un secteur affilié. Cette condition assure que les participants disposent des connaissances fondamentales en informatique et en technologies de l’information, indispensables pour saisir les notions complexes liées à la cybersécurité.

– Matériel Technique Adéquat : Il est impératif de posséder une connexion Internet fiable ainsi qu’un ordinateur muni d’une webcam. La majorité de la formation se déroulant en ligne, il est crucial que les étudiants puissent accéder sans encombre aux sessions virtuelles, interagir efficacement avec les enseignants et exploiter les ressources didactiques disponibles en ligne.

– Engagement envers la Cybersécurité : Même s’ils sont moins mesurables, un intérêt prononcé et une volonté d’apprendre et de progresser dans le domaine de la cybersécurité sont indispensables. Face à l’évolution rapide des enjeux de sécurité informatique, il est essentiel que les consultants soient déterminés et continuellement à jour sur les nouvelles tendances et menaces.

Ces prérequis sont conçus pour préparer efficacement les futurs consultants en cybersécurité à un parcours d’apprentissage intensif mais enrichissant, en les équipant des savoirs et compétences nécessaires pour exceller en tant que gardiens des données et infrastructures numériques au sein des organisations.

Embrasser une carrière de consultant en cybersécurité demande une solide formation académique, étant donné le caractère stratégique de ce rôle dans la protection des données et des infrastructures numériques des entreprises. Pour se distinguer dans cette spécialité, un certain niveau d’études est souvent préconisé :

– Niveau Master : De nombreuses organisations privilégient les candidats titulaires d’un diplôme de niveau Master (Bac +5). Cette formation avancée est jugée indispensable pour appréhender et résoudre les problématiques complexes inhérentes à la cybersécurité.

– Formation d’Ingénieur : Suivre un cursus d’ingénieur axé sur la cybersécurité est une option très prisée. Ces formations proposent un enseignement technique poussé, enrichi de pratiques concrètes et d’une solide compréhension des systèmes informatiques et réseaux, vous préparant à affronter les défis les plus ardus du secteur.

– Master Spécialisé en Cybersécurité : Opter pour un Master spécialisé dans le domaine de la cybersécurité constitue également une voie d’excellence. Ces programmes se focalisent expressément sur les aspects sécuritaires de l’informatique, englobant des thèmes tels que la gestion des réseaux, les techniques de cryptographie, l’analyse de risques, ou encore les stratégies de défense.

En suivant l’un de ces itinéraires académiques, vous acquerrez une base théorique robuste et des compétences pratiques incontournables pour une carrière épanouie de consultant en cybersécurité. Les diplômes de niveau Master, qu’ils soient orientés ingénierie ou master spécialisé, constituent des fondations solides pour accéder à des postes clés au sein du domaine de la cybersécurité.

Pour ceux qui envisagent une carrière en tant que consultant en cybersécurité, il est conseillé de s’orienter vers un Bac général ou technologique au lycée. Cette fondation académique devrait idéalement inclure une concentration sur les disciplines suivantes :

– Mathématiques : Les compétences en mathématiques sont cruciales pour comprendre les algorithmes complexes et les principes de cryptographie en cybersécurité.

– Sciences de l’ingénieur : Cette spécialité offre une compréhension solide des systèmes techniques et des principes d’ingénierie qui sont pertinents pour la sécurisation des réseaux et des systèmes informatiques.

– Sciences informatiques : Les connaissances de base en programmation, en traitement de données et en systèmes informatiques sont essentielles pour tous les aspects de la cybersécurité.

Ces spécialités fournissent une base solide et polyvalente pour les études supérieures en informatique, en réseaux ou en sécurité de l’information, qui sont essentielles pour développer une expertise en cybersécurité.

En plus de ces spécialités, il est également bénéfique de participer à des activités parascolaires telles que des clubs d’informatique, des compétitions de hacking éthique, ou des stages dans le domaine technologique, pour acquérir une expérience pratique et renforcer votre passion pour la cybersécurité.

D’une durée totale de 385 heures, notre formation pour devenir consultant en cybersécurité adopte un format moderne et flexible, pensé pour s’adapter à vos besoins et votre emploi du temps, tout en maximisant l’engagement et l’efficacité de l’apprentissage. Voici les caractéristiques clés du format de notre programme :

– Formation 100% à Distance en Mode Hybride : Notre programme est intégralement dispensé en ligne, alliant des éléments asynchrones et synchrones. Cela signifie que vous avez accès à 85% du contenu de la formation à tout moment via notre plateforme dédiée, vous permettant d’avancer à votre rythme. Les 15% restants sont consacrés à des masterclass en direct, facilitant les interactions en temps réel avec les formateurs et les autres participants.

– Masterclass et Interactions en Direct : Les masterclass sont élaborées pour creuser des sujets précis et encourager des échanges vivants. Elles peuvent inclure des analyses de cas pratiques, des exposés sur des thèmes spécialisés, et même des compétitions entre différents groupes d’apprenants.

– Flexibilité et Accompagnement Personnalisé : Le format hybride offre une grande souplesse tout en garantissant un suivi personnalisé de votre avancée. Un système de livechat est mis à disposition pour que vous puissiez poser vos questions et recevoir de l’encouragement de la part des responsables pédagogiques, vous soutenant ainsi dans votre parcours d’apprentissage.

Ce cadre d’apprentissage novateur a été conçu pour fournir une expérience éducative enrichissante et adaptable, vous équipant des compétences en cybersécurité nécessaires de manière efficace et conforme à vos contraintes personnelles.

Notre formation pour devenir consultant en cybersécurité est spécialement conçue pour rester à la pointe de l’évolution rapide des technologies et des menaces. Voici les principales façons dont nous assurons cette adaptabilité :

– Mise à Jour Continuelle du Programme : Nos contenus pédagogiques sont fréquemment révisés et enrichis pour incorporer les dernières découvertes, menaces, technologies et pratiques de sécurité. Cela vous garantit une formation en phase avec les tendances et innovations du moment.

– Approche Pratique : La formation inclut des exercices pratiques, des simulations et des environnements de laboratoire où vous pouvez vous familiariser avec les outils et techniques les plus récents. Cette approche pratique est cruciale pour préparer les étudiants à affronter des situations réelles de cybersécurité.

– Collaborations avec le Secteur : Nous établissons des partenariats avec des acteurs clés de l’industrie technologique et des organisations spécialisées en sécurité pour veiller à ce que notre contenu reste pertinent et avant-gardiste.

– Promotion de l’Apprentissage Continu : Nous encourageons fortement l’apprentissage continu à travers l’accès à des ressources complémentaires en ligne, des webinaires et des conférences, permettant aux étudiants de rester informés des dernières avancées du domaine.

– Accent sur les Compétences Clés et Émergentes : Tout en enseignant les fondamentaux de la cybersécurité, notre programme met également un point d’honneur à couvrir les compétences naissantes et les technologies de pointe.

En adoptant une approche dynamique et proactive, notre formation assure que les futurs consultants en cybersécurité sont parfaitement équipés pour prévenir, comprendre et répondre efficacement aux défis de sécurité dans un univers technologique en perpétuelle mutation.

La formation vise l’obtention des blocs de compétences 1 et 2 de la certification RNCP de niveau 7 “Expert en cybersécurité”, délivrée par YNOV et enregistrée au RNCP de France Compétences sous le n°RNCP37832 en date du 19 juillet 2023.

Les entrées et sorties de formation ont lieu chaque mois, mais le jury de diplomation RNCP se tient une fois par an à l’automne.

Le titre RNCP37832 est composé de 4 blocs de compétences nécessaires à l’obtention de la certification professionnelle.

Il est possible de valider un ou plusieurs blocs, et tout bloc acquis l’est définitivement.

Pour plus d’informations, consulter la fiche RNCP officielle.

Cursus et blocs de compétences

Ingénieur / Consultant cybersécurité :

Bloc 1 – Définir la stratégie de cybersécurité d’une organisation

Bloc 2 – Élaborer et piloter des processus de cybersécurité d’une organisation

Analyste cybersécurité :

Bloc 3 – Maintenir la sécurité du système d’information d’une organisation

Bloc 4 – Gérer les incidents et crises de cybersécurité d’une organisation

Notre programme de formation de consultant en cybersécurité met un point d’honneur à couvrir une vaste palette de technologies avancées et de solutions techniques indispensables dans le domaine de la cybersécurité. Voici un aperçu des principaux sujets que vous aborderez :

– Sécurité des Réseaux : Vous vous plongerez dans les technologies clés de sécurité réseau, incluant les pare-feu, les systèmes de détection et de prévention d’intrusions (IDS/IPS), et les réseaux privés virtuels (VPN). Vous apprendrez aussi à sécuriser des protocoles de communication tels que SSL/TLS.

– Sécurité des Systèmes : Vous explorerez la sécurité des systèmes d’exploitation, notamment Windows et Linux, apprenant à les protéger contre diverses menaces. Des outils et pratiques comme Active Directory et le renforcement de la sécurité des systèmes seront également couverts.

– Ethical Hacking : Vous maîtriserez l’utilisation d’outils de test d’intrusion et d’ethical hacking, tels que Metasploit, Nmap et Wireshark, et comprendrez comment les appliquer pour détecter et exploiter les failles de sécurité.

– Gestion des Risques et Conformité : Vous serez initié à des cadres et normes internationaux, comme ISO 27001 et EBIOS-RM, pour la gestion des risques et la conformité, développant des compétences pour évaluer et réduire les risques dans divers contextes organisationnels.

– Sécurité du Cloud : Vous approfondirez les enjeux liés à la sécurité des environnements cloud, en étudiant des plateformes telles qu’AWS, Azure et Google Cloud, ainsi que des solutions spécifiques à la sécurité du cloud, comme les services d’identité et de gestion des accès.

Cet aperçu des technologies et solutions techniques n’est qu’une fraction des connaissances que vous acquerrez dans notre formation. Notre but est de vous équiper d’une large gamme d’outils et de méthodologies pour naviguer et résoudre efficacement les défis de la cybersécurité dans des contextes professionnels variés.

Des évaluations continues, sous la forme de cas pratiques en ligne, jalonnent le parcours de formation. Leurs modalités sont précisées par le formateur en début de module.

En complément, les projets fils rouges constituent une partie intégrante du programme. Ils offrent aux apprenants une occasion concrète d’appliquer leurs compétences et connaissances, au-delà du cadre académique. Cette approche immersive renforce la confiance, l’autonomie et l’expertise des participants, les préparant efficacement à relever les défis réels de la cybersécurité.

Bloc 1 – Définir la stratégie de cybersécurité d’une organisation (RNCP37832)

Objectif :

À partir d’une analyse d’une organisation réelle ou fictive, le candidat propose une stratégie de cybersécurité adaptée.

Modalités de validation :

– Livrable écrit (maximum 40 pages hors annexes)

– Soutenance orale de 30 minutes

Contenu du livrable :

– la méthodologie de recherche des informations

– les sources d’informations utilisées

– un exemple d’obligations réglementaires, légales et normatives

– un exemple d’alerte, de menace ou de vulnérabilité

– la présentation d’une obligation de sécurité réglementaire et d’une opportunité d’amélioration

– une cartographie synthétique du système d’information (SI)

– un état des lieux de l’exposition numérique

– une analyse de risque

– une évaluation des besoins

– un exemple d’action préventive à mettre en œuvre

– un exemple d’objectif stratégique en matière de cybersécurité

– une note de cadrage de la PSSI (politique de sécurité des systèmes d’information)

– la présentation des moyens techniques et humains nécessaires à la mise en œuvre de la PSSI

– une comparaison budgétaire des solutions envisagées

– un plan de sauvegarde, de secours informatique, de reprise d’activité ou de continuité d’activité

– un exemple de tests à réaliser pour chacun de ces plans

– un macro-chiffrage ou une estimation des coûts de mise en œuvre des différents plans

🔹 Bloc 2 – Élaborer et piloter des processus de cybersécurité d’une organisation (RNCP37832)

Objectif :

Sur la base d’une stratégie de cybersécurité d’une organisation de son choix, le candidat présente l’élaboration et le pilotage de processus de cybersécurité.

Modalités de validation :

– Livrable écrit

– Soutenance orale de 30 minutes

Contenu attendu lors de la soutenance :

– une action de sécurité issue de la PSSI

– un plan d’actions détaillé

– une liste des documents associés

– un schéma d’architecture sécurisée

– le processus de contrôle des accès

– un exemple de solution cryptographique

– un exemple d’intégration de normes ou de réglementations

– le processus de validation des changements

– une note de cadrage du projet de sécurité

– un planning prévisionnel du projet

– le suivi et les indicateurs d’avancement

– un exemple de test de conformité du projet aux spécifications

– la liste des documents à fournir pour la livraison du projet

– La formation vise l’obtention des blocs de compétences 1 et 2 de la certification RNCP de niveau 7 « Expert en cybersécurité » délivrée par YNOV, enregistrée au RNCP de France Compétences sous le n°RNCP37832 en date du 19-07-2023. Les entrées et sorties de formation ont lieu chaque mois, mais le jury validant la diplomation RNCP des candidats se tient une fois par an à l’automne. Consulter la fiche.

– Certification ISO 27001 Lead Implementer certifiée par notre partenaire Bureau Veritas

A l’issue de l’obtention des blocs 1 et 2, l’emploi accessible est Consultant en cybersécurité. Le consultant sécurité est souvent spécialisé dans un ou plusieurs domaines de la cybersécurité : sécurité organisationnelle, sécurité technique, iAM, etc.

A l’issue de l’obtention du Titre RNCP dans son intégralité, les types d’emplois accessibles sont les suivants :

– Ingénieur cybersécurité

– Auditeur sécurité des systèmes d’informations

– Architecte sécurité des systèmes d’information

– Expert en sécurité des systèmes d’information

– Spécialiste en cybersécurité ;

– Analyste SOC Security Operations Center.

– Pentester

– Chef de projet en sécurité des systèmes d’information

Les différents secteurs d’activités concernés sont principalement :

– Une entreprise de services du numérique (ESN),

– Un éditeur de logiciel ;

– La DSI d’une entreprise.

Ainsi, à l’issue de l’obtention des blocs de compétences 1 et 2, vous pouvez poursuivre votre formation par exemple en visant la maîtrise de compétences complémentaires.

Quelques exemples de certifications :

– Concevoir des solutions cloud sécurisées et robustes à l’aide des technologies AWS

– Concevoir et mettre en œuvre la gestion des données dans Microsoft Azure RS5307

Les rémunérations peuvent considérablement varier selon plusieurs critères tels que l’expérience, les compétences spécialisées, la localisation géographique, et le secteur d’activité. Voici un aperçu général des fourchettes de salaires :

– Niveau Débutant : En début de carrière, un consultant en cybersécurité peut s’attendre à un salaire annuel variant de 40,000 € à 55,000 €. Ce montant peut fluctuer en fonction de la région et de la taille de l’entreprise.

– Milieu de Carrière : Avec quelques années d’expérience et des compétences plus développées, le salaire peut s’élever entre 55,000 € et 75,000 €, voire davantage, en fonction de l’expertise spécifique et de la valeur ajoutée par le consultant.

– Experts et Seniors : Les consultants ayant une grande expérience ou spécialisés dans des domaines de niche de la cybersécurité peuvent prétendre à des salaires allant de 75,000 € à 100,000 € ou plus, surtout dans les grandes métropoles ou les secteurs d’activité stratégiques.

Il est important de souligner que ces estimations sont sujettes à variation selon les dynamiques du marché de l’emploi, la localisation, les certifications détenues par le professionnel, ainsi que la demande pour des compétences spécifiques. En outre, la rémunération totale peut également inclure des éléments complémentaires tels que des bonus, des avantages sociaux, et des possibilités de formation continue, enrichissant ainsi le package global offert aux consultants en cybersécurité.

La formation est spécifiquement conçue pour maximiser vos chances de réussite professionnelle post-formation. Bien qu’il n’y ait pas de garantie d’emploi absolue, voici les initiatives clés que nous mettons en place pour soutenir votre intégration sur le marché du travail :

– Coaching Personnalisé : Dès le début de la formation, vous bénéficiez d’un accompagnement personnalisé par notre équipe de gestion de carrière, qui vous suivra et vous conseillera tout au long de votre parcours.

– Ateliers de Développement Professionnel : Nous organisons des ateliers dédiés à la rédaction de CV spécialisés, à la préparation aux entretiens d’embauche, et à l’optimisation de votre stratégie de recherche d’emploi.

– Journées Carrière : Chaque mois, une journée complète est consacrée à votre insertion professionnelle, comprenant des webinaires, des séances de coaching, et la présentation d’offres d’emploi provenant de nos partenaires.

– Réseau d’Entreprises Partenaires : Vous avez accès à notre réseau d’entreprises partenaires à la recherche de talents en cybersécurité. Nous facilitons les mises en relation et partageons activement les offres d’emploi pertinentes.

– Soutien Continu : Notre engagement envers votre réussite se prolonge au-delà de la formation. Notre équipe reste disponible pour vous conseiller et vous assister dans vos démarches de recherche d’emploi, même après l’obtention de votre certification.

Notre objectif est de vous doter de toutes les compétences et ressources nécessaires pour vous lancer avec succès dans une carrière en cybersécurité. En tirant parti de notre formation, de nos services de soutien à la carrière, et de notre réseau d’entreprises partenaires, vous augmenterez significativement vos chances de trouver un emploi dans ce domaine en forte demande.

Les consultants en cybersécurité sont très demandés dans une multitude de secteurs, en raison de l’importance croissante de la sécurité informatique à travers tous les domaines d’activité. Voici quelques secteurs clés où la demande est particulièrement forte :

– Sociétés de Conseil en Technologie : Les cabinets de conseil, qu’ils soient généralistes ou spécialisés en cybersécurité, sont constamment à la recherche de consultants compétents pour aider leurs clients à renforcer leur posture de sécurité et à se conformer aux réglementations.

– Industrie Technologique : Des startups innovantes aux grandes entreprises technologiques, le besoin de protéger les infrastructures, les données et la vie privée des utilisateurs fait des consultants en cybersécurité des acteurs clés de ces organisations.

– Secteur Financier : Les banques, les compagnies d’assurance et les autres institutions financières, avec leurs exigences élevées en matière de sécurité des données, comptent parmi les principaux employeurs de consultants en cybersécurité.

– Secteur Public et Gouvernement : Les agences gouvernementales et les institutions publiques, confrontées à des enjeux de sécurité nationale et de protection des données citoyennes, recrutent activement des experts en cybersécurité.

– Secteur de la Santé : Les hôpitaux, les cliniques et les entreprises de technologies médicales, avec l’impératif de confidentialité et de sécurité des données patients, ont un besoin crucial de compétences en cybersécurité.

Ces secteurs ne sont que quelques exemples parmi d’autres, la cybersécurité étant un domaine transversal qui touche pratiquement toutes les industries. En vous formant en tant que consultant en cybersécurité, vous vous ouvrez la porte à une multitude d’opportunités professionnelles dans divers environnements, chacun avec ses propres défis et exigences.

Exercer en tant que consultant en cybersécurité freelance est tout à fait envisageable et représente une voie attrayante pour beaucoup, offrant une grande flexibilité et la possibilité de travailler sur une variété de projets passionnants. Notre formation en cybersécurité est conçue pour vous préparer à réussir dans ce mode de travail autonome :

– Compétences Polyvalentes : En tant que freelance, il est crucial de maîtriser un large éventail de compétences en cybersécurité pour répondre aux besoins variés de vos clients. Notre programme couvre des domaines clés comme l’analyse de risques, la sécurité des réseaux et systèmes, ainsi que les techniques d’ethical hacking, vous rendant ainsi un professionnel polyvalent et compétent.

– Certification Reconnue : La certification que vous obtiendrez à la fin de notre formation est largement reconnue dans l’industrie de la cybersécurité, ajoutant une valeur significative à votre profil professionnel et renforçant votre crédibilité auprès des clients potentiels.

– Réseautage et Opportunités : Pendant la formation, vous aurez l’opportunité de vous connecter avec des professionnels du domaine, établissant ainsi un réseau précieux qui pourrait s’avérer bénéfique pour trouver des projets freelance et élargir votre clientèle.

– Soutien Continu : Même après la fin de votre formation, nous restons à votre disposition pour offrir des conseils de carrière et un soutien, vous aidant à naviguer avec succès dans le monde du freelance.

Opter pour une carrière de freelance en cybersécurité vous permet de bénéficier d’une flexibilité importante dans le choix de vos projets et de vos clients, tout en ayant la possibilité de faire une réelle différence dans la protection des actifs numériques de diverses organisations. Notre formation vous équipe avec les compétences, la certification et le réseau nécessaires pour démarrer et prospérer en tant que freelance dans ce domaine dynamique.

La carrière de consultant en cybersécurité offre un large éventail de perspectives d’évolution, grâce à la demande croissante de compétences en sécurité informatique dans pratiquement tous les secteurs. Voici comment vous pourriez envisager de faire évoluer votre carrière après avoir acquis de l’expérience en tant que consultant :

– Évolution vers des Rôles de Leadership : Avec l’expérience, vous pourrez accéder à des postes de gestion tels que chef de la sécurité informatique (CISO), responsable de la sécurité des systèmes d’information, ou directeur de la cybersécurité, où vous serez chargé de définir les stratégies de sécurité et de gérer des équipes de sécurité.

– Spécialisation : Le domaine de la cybersécurité est vaste et vous pourriez choisir de vous spécialiser dans des niches telles que la réponse aux incidents, la sécurité du cloud, la cryptographie, ou l’analyse de malwares, ce qui peut mener à des postes hautement spécialisés et souvent mieux rémunérés.

– Entrepreneuriat : Fort de votre expertise, vous pourriez envisager de lancer votre propre entreprise de conseil en cybersécurité, offrant vos services à une gamme de clients qui cherchent à améliorer leur posture de sécurité.

– Enseignement et Formation : Avec une solide expérience en cybersécurité, vous pourriez également vous orienter vers l’enseignement, en formant la prochaine génération de professionnels de la sécurité, que ce soit dans des institutions académiques ou en tant que formateur indépendant.

– Rôles au sein d’Organisations Internationales : La cybersécurité étant un enjeu mondial, des opportunités peuvent également se présenter au sein d’organisations internationales, où vous pourriez contribuer à façonner des politiques de cybersécurité à une échelle plus large.

Les perspectives d’évolution dans le domaine de la cybersécurité sont stimulantes et diversifiées, reflétant l’importance croissante de cette discipline dans le paysage technologique moderne. Une carrière réussie dans ce domaine repose sur un engagement continu envers l’apprentissage et l’adaptation aux nouvelles technologies et menaces émergentes.

Les entreprises qui recrutent des consultants en cybersécurité peuvent varier considérablement en taille et en secteur, allant des startups spécialisées en sécurité informatique aux grandes multinationales dans divers domaines comme la finance, la technologie, la santé, et le conseil. Voici quelques exemples d’entreprises connues pour leur engagement dans la cybersécurité :

– Deloitte : Une des « Big Four » firmes de services professionnels, Deloitte offre des services de conseil en cybersécurité et emploie régulièrement des consultants en sécurité de l’information.

– Kaspersky Lab : Une entreprise multinationale spécialisée dans la sécurité des systèmes d’information, connue pour ses produits antivirus et ses solutions de sécurité.

– FireEye : Spécialisée dans la prévention et la réponse aux cyberattaques, FireEye est réputée pour ses services de renseignement en matière de menaces et de sécurité.

– Cisco : Une entreprise leader dans le domaine des réseaux qui fournit également des solutions de sécurité avancées, Cisco est régulièrement à la recherche de talents en cybersécurité.

– Symantec (désormais partie de Broadcom) : Connu pour ses solutions de sécurité, notamment les antivirus, la protection contre les menaces et la gestion de l’identité.

– IBM Security : Avec une large gamme de solutions de sécurité, IBM est un acteur majeur qui engage des consultants en cybersécurité pour aider ses clients à se protéger contre les cybermenaces.

– Palo Alto Networks : Fournisseur de solutions de sécurité avancées, y compris des pare-feu de nouvelle génération et des services de sécurité dans le cloud.

– Accenture : Une entreprise de services professionnels qui propose des services de conseil en cybersécurité parmi ses nombreuses offres.

– CrowdStrike : Spécialisée dans la protection des endpoints et la réponse aux incidents, CrowdStrike est bien connue dans le domaine de la cybersécurité.

– Ernst & Young (EY) : Autre membre des « Big Four », EY offre des services de conseil en cybersécurité et engage régulièrement des experts en sécurité.

– Capgemini : Une entreprise leader dans le conseil, les services informatiques et la transformation numérique, reconnue pour son expertise en cybersécurité.

– Sopra Steria : Une entreprise européenne de services numériques qui offre des solutions complètes en matière de cybersécurité pour répondre aux enjeux complexes de ses clients.

– KPMG : Membre des « Big Four » des services professionnels, KPMG offre des conseils en gestion des risques et en cybersécurité à ses clients internationaux.

– Airbus : Le géant de l’aérospatiale ne se limite pas à la construction d’avions, mais s’engage également dans la protection de ses systèmes d’information et de ceux de ses clients à travers sa division Airbus CyberSecurity.

– TotalEnergies : Une des plus grandes compagnies pétrolières et gazières au monde, TotalEnergies investit dans la cybersécurité pour protéger ses opérations globales dans un secteur énergétique de plus en plus numérisé.

Ces entreprises, parmi d’autres, valorisent hautement les compétences en cybersécurité pour protéger leurs actifs numériques contre les cybermenaces croissantes.

A l’issue de l’obtention des blocs de compétences 1 et 2, vous pouvez poursuivre votre formation en visant l’obtention du titre RNCP37796 complet ou par exemple viser la maîtrise de compétences complémentaires.

Quelques exemples de certifications :

– Concevoir des solutions cloud sécurisées et robustes à l’aide des technologies AWS

– Concevoir et mettre en œuvre la gestion des données dans Microsoft Azure RS5307

L’inscription à notre formation de consultant en cybersécurité est structurée pour être aussi intuitive et directe que possible. Voici les grandes lignes du processus d’inscription :

– Consultation Initiale : La première étape consiste à prendre rendez-vous avec un de nos conseillers d’admission. Ce moment d’échange vous permet de poser toutes vos questions et de recevoir des conseils personnalisés pour vous orienter vers le parcours qui correspond le mieux à vos aspirations professionnelles.

– Évaluation des Compétences : Suite à cet entretien, vous serez invité à passer un test de positionnement axé sur vos connaissances en systèmes d’exploitation, réseaux et langages de programmation. Cette évaluation nous permet de s’assurer que le programme que nous proposons est bien en adéquation avec votre niveau actuel et vos objectifs de formation.

– Sélection du Financement : Notre équipe vous guidera ensuite dans le choix de la solution de financement la plus appropriée pour vous, en explorant les options telles que le CPF, le financement par Pôle Emploi, l’engagement de votre employeur ou encore l’autofinancement.

– Finalisation de l’Inscription : Après validation de votre test de positionnement et une fois le financement déterminé, nous procéderons à la finalisation de votre inscription. Vous recevrez toutes les informations nécessaires pour démarrer votre formation en toute tranquillité.

Notre objectif est de vous accompagner efficacement tout au long du processus d’inscription pour vous assurer une entrée en formation sereine et motivante. Notre équipe reste à votre disposition pour toute aide ou clarification dont vous pourriez avoir besoin.

L’inscription à notre programme de formation consultant en cybersécurité est structurée pour être à la fois rapide et efficiente, afin de faciliter votre transition vers le début de votre formation. Voici les détails concernant les délais d’inscription :

– Réponse Post-Test de Positionnement : Suite à la soumission de votre test de positionnement, notre équipe d’admission procède à une évaluation rapide de vos résultats. Typiquement, vous pouvez vous attendre à recevoir un retour sous 48 heures.

– Finalisation du Financement : Une fois le test de positionnement réussi, nous collaborerons avec vous pour concrétiser les modalités de financement. La durée de cette étape peut varier en fonction du mode de financement choisi, mais nous nous engageons à la simplifier autant que possible pour vous.

– Durée Totale pour l’Inscription : La période totale nécessaire pour compléter le processus d’inscription peut fluctuer selon différents facteurs, incluant la promptitude de vos réponses et la méthode de financement sélectionnée. Néanmoins, la plupart des candidats parviennent à finaliser leur inscription en l’espace de quelques jours à une semaine.

Nous sommes conscients de l’importance de démarrer votre formation dans les plus brefs délais et nous nous dédions à vous soutenir à chaque étape du processus pour vous assurer un accès rapide à votre parcours d’apprentissage.

Chez CyberUniversity, nous nous engageons fermement à fournir un environnement d’apprentissage inclusif et accessible à tous nos étudiants, y compris ceux en situation de handicap. Voici nos mesures pour assurer un soutien adéquat :

– Évaluations Personnalisées : Nous commençons par une évaluation personnalisée pour chaque étudiant afin d’identifier ses besoins uniques et les adaptations nécessaires pour faciliter son parcours d’apprentissage.

– Mise à Disposition de Ressources Adaptées : Nous proposons des supports pédagogiques adaptés à différents besoins, incluant des documents en gros caractères, des contenus audios, et des vidéos sous-titrées, pour assurer l’accessibilité de notre enseignement à tous.

– Usage de Technologies Assistives : L’emploi de technologies assistives est encouragé, et nous veillons à ce que notre plateforme en ligne soit compatible avec une variété d’outils d’assistance, améliorant ainsi l’accessibilité et l’expérience utilisateur.

– Accompagnement Dédié : Un conseiller spécialisé dans le soutien aux étudiants handicapés est disponible pour offrir une assistance personnalisée tout au long de la formation, répondant à toutes les questions et préoccupations.

– Flexibilité des Modalités : Nous offrons une flexibilité dans les délais et les méthodes d’évaluation pour prendre en compte les besoins spécifiques de chacun, assurant ainsi que tous nos étudiants puissent réussir à leur rythme.

Chez CyberUniversity, nous sommes déterminés à collaborer étroitement avec chaque étudiant pour instaurer les aménagements requis, permettant à chacun de bénéficier pleinement de notre formation en cybersécurité, sans barrière à l’apprentissage.

Des évaluations continues, sous la forme de cas pratiques en ligne, jalonnent le parcours de formation.

Leurs modalités sont précisées par le formateur en début de module.

Les modalités d’évaluations certificatives sont détaillées ci-dessous :

Bloc 1 – Définir la stratégie de cybersécurité d’une organisation (RNCP37832)

Objectif :

À partir de l’analyse d’une organisation réelle ou fictive de son choix, le candidat propose une stratégie de cybersécurité adaptée.

Modalités de validation :

– Livrable écrit (maximum 40 pages hors annexes)

– Soutenance orale de 30 minutes

Contenu du livrable :

– la méthodologie de recherche des informations

– les sources d’informations utilisées

– un exemple d’obligations réglementaires, légales et des préconisations normatives

– un exemple d’alerte, de menace ou de vulnérabilité

– la présentation d’une obligation de sécurité réglementaire et d’une opportunité d’amélioration

– une cartographie synthétique du système d’information (SI)

– un état des lieux de l’exposition numérique

– une analyse de risque

– une évaluation des besoins

– un exemple d’action préventive à mettre en œuvre

– un exemple d’objectif stratégique en matière de cybersécurité

– une note de cadrage de la PSSI (politique de sécurité des systèmes d’information)

– la présentation des moyens techniques et humains nécessaires à la mise en œuvre de la PSSI

– une comparaison budgétaire de la mise en œuvre selon les différentes solutions

– un plan de sauvegarde, de secours informatique, de reprise d’activité ou de continuité d’activité

– un exemple de tests à effectuer pour chaque plan (PSA, PRA, PSI, plan de sauvegarde)

– un macro-chiffrage ou une estimation des coûts de mise en œuvre des PCA, PRA, PSI et plans de sauvegarde

Bloc 2 – Élaborer et piloter des processus de cybersécurité d’une organisation (RNCP37832)

Objectif :

Sur la base d’une stratégie de cybersécurité d’une organisation de son choix, le candidat présente l’élaboration et le pilotage des processus de cybersécurité.

Modalités de validation :

– Livrable écrit

– Soutenance orale de 30 minutes

Contenu attendu lors de la soutenance :

– une action de sécurité issue de la PSSI

– un plan d’actions détaillé

– une liste des documents associés

– un schéma d’architecture sécurisée

– le processus de contrôle des accès

– un exemple de solution cryptographique

– un exemple d’intégration de normes ou de réglementations

– le processus de validation des changements

– une note de cadrage du projet de sécurité

– un planning du projet

– la mise en œuvre du suivi de projet

– un exemple de test de conformité du projet aux spécifications

l- a liste des documents à fournir dans le cadre de la livraison du projet

Structure de la certification

Le titre RNCP37832 est composé de quatre blocs de compétences à acquérir pour l’obtention de la certification professionnelle.

Il est possible de valider un ou plusieurs blocs, et tout bloc acquis est définitivement acquis.

Blocs de compétences :

– Bloc 1 – Définir la stratégie de cybersécurité d’une organisation

– Bloc 2 – Élaborer et piloter des processus de cybersécurité d’une organisation

– Bloc 3 – Maintenir la sécurité du système d’information d’une organisation

– Bloc 4 – Gérer les incidents et crises de cybersécurité d’une organisation

S’orienter vers une formation en cybersécurité nécessite une planification financière judicieuse. Notre programme de formation pour consultants en cybersécurité met à votre disposition diverses solutions de financement, adaptées à une multitude de profils et de situations. Voici les principales options à envisager :

– Compte Personnel de Formation (CPF) : Utiliser vos droits accumulés sur le CPF est une option privilégiée pour couvrir tout ou partie des frais de formation. Cette modalité est largement plébiscitée, permettant à de nombreux professionnels d’accéder à un soutien financier de l’État pour leur évolution professionnelle.

– Prise en Charge par l’Employeur : Si vous êtes en poste, votre entreprise pourrait prendre en charge votre formation. La cybersécurité étant un enjeu majeur, beaucoup d’organisations sont prêtes à investir dans le développement des compétences de leurs collaborateurs dans ce domaine.

– Support de France Travail : En tant que demandeur d’emploi, vous pourriez bénéficier d’un financement, total ou partiel, de votre formation par France Travail, selon vos droits et les ressources disponibles.

– Autofinancement : Il est également possible de financer la formation sur vos propres fonds. Nous proposons des facilités de paiement pour alléger cette charge et la rendre plus abordable

Nous sommes conscients de l’importance de trouver une solution de financement adaptée à votre situation. Notre équipe est à votre disposition pour vous orienter vers l’option la plus pertinente et vous accompagner dans les démarches nécessaires. N’hésitez pas à nous solliciter pour plus d’informations et commencer à tracer votre parcours vers une carrière enrichissante en cybersécurité.

Après analyse des certifications comparables, aucune équivalence du titre RNCP37832 enregistrée au RNCP ou au RSCH de France Compétences n’est recensée.

En terme de passerelle, le consultant en cybersécurité peut s’orienter vers les métiers de la gestion et du pilotage des projets de la sécurité (RSSI, Directeur cybersécurité) ou de la conception et du maintien d’un SI sécurité (architecte, auditeur de sécurité organisationnelle, etc.)

– p-1 : Administrateur de solutions de sécurité

– p+1 : Consultant Manager

Pour connaître les conditions requises dans le cadre d’une passerelle durant la formation, il faudra vous rapprocher des établissements dispensant le titre visé.