Decoded©

-

Shadow IT : Qu’est-ce que c’est ? Quels dangers ?

Le Shadow IT, ou informatique fantôme, s’infiltre dans les entreprises sans que vous en ayez pleinement conscience. Outils non autorisés, usages hors radar, données exposées… Ce phénomène en forte croissance peut fragiliser votre cybersécurité s’il n’est pas anticipé. Découvrez ses risques, ses causes, ses avantages parfois, et surtout comment y faire face efficacement.

Lire la suite -

Nmap : Qu’est-ce que c’est ? Comment s’en servir ?

Nmap est un outil open source incontournable pour cartographier, analyser et sécuriser des infrastructures informatiques. Dans cet article, on vous explique comment il fonctionne, pourquoi il reste un pilier de la cybersécurité, et comment l’utiliser concrètement pour détecter les services exposés, auditer un réseau ou mener des tests d’intrusion !

Lire la suite -

Computer Emergency Response Team (CERT) : Qu’est-ce que c’est ?

La protection des données et des systèmes informatiques est devenue une priorité absolue pour les entreprises. L’audit de sécurité représente une démarche fondamentale pour évaluer et renforcer la sécurité d’une infrastructure informatique. Découvrez pourquoi et comment mettre en œuvre cette pratique essentielle.

Lire la suite -

Le Système de Gestion de la Sécurité de l’Information (SGSI) : tout ce qu’il faut savoir

Un Système de Gestion de la Sécurité et de l’Information, ou SGSI, est un cadre méthodique visant à protéger les actifs informationnels contre les accès non autorisés, les altérations et les destructions. Découvrez ses composants, ses avantages, ses applications concrètes et son importance face aux risques actuels !

Lire la suite -

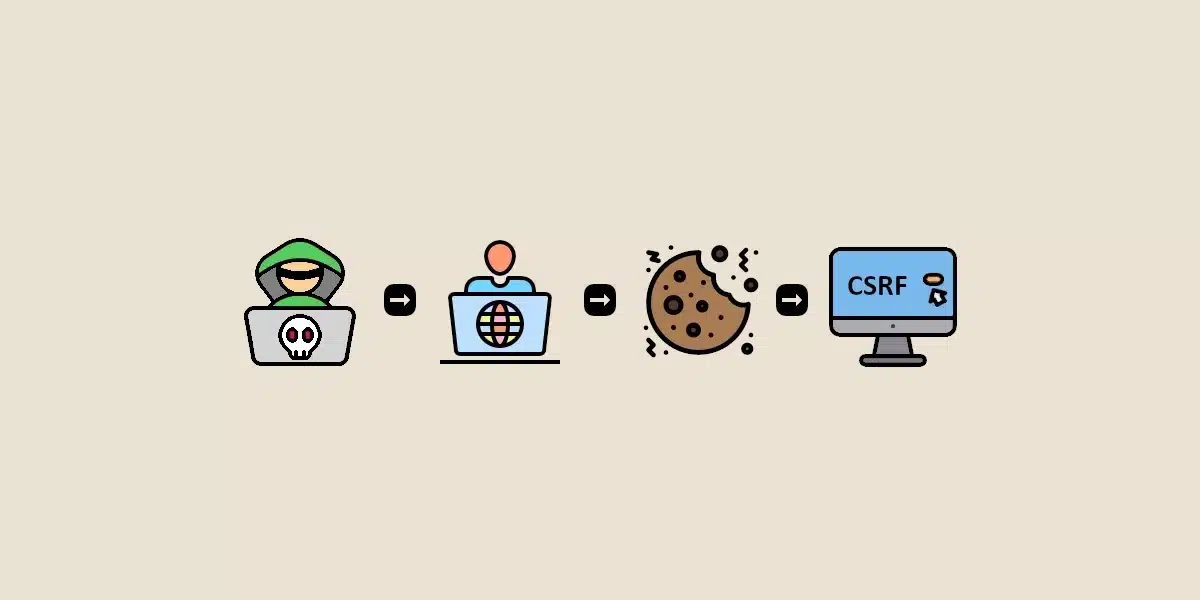

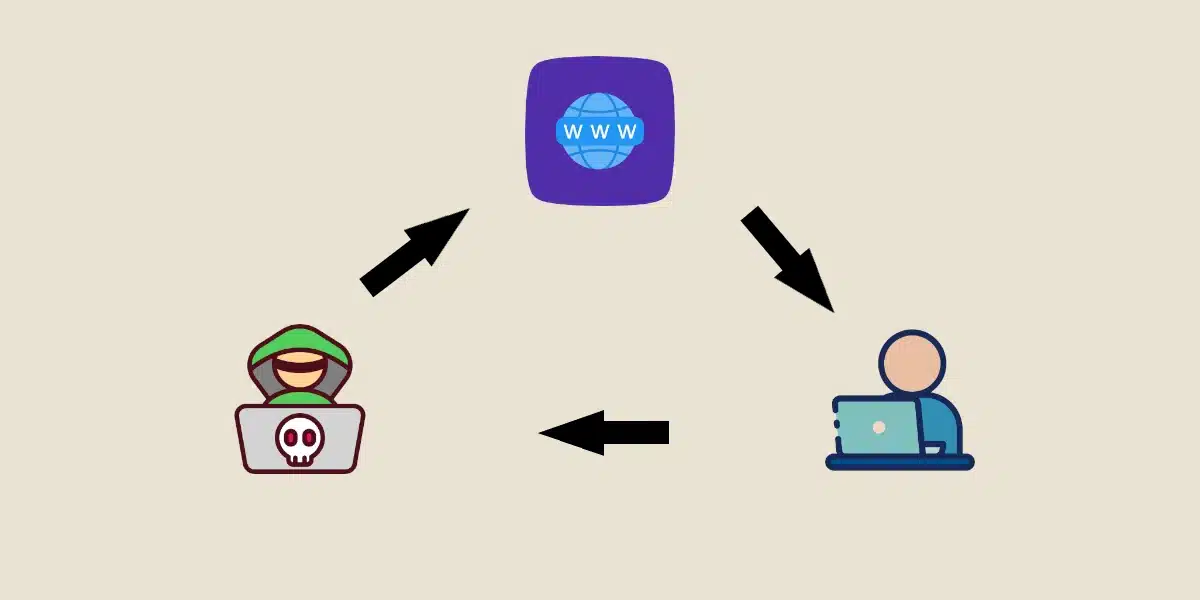

CSRF (Cross-site request forgery) : qu’est-ce que c’est ? Comment se protéger ?

La CSRF (Cross-site request forgery) ou falsification de requête intersite est un type de cyberattaque. Elle consiste à profiter de la session active d’un internaute pour envoyer des requêtes malveillantes à son insu. Découvrez son fonctionnement, ses dangers et comment s’en protéger !

Lire la suite -

SSL (Secure Sockets Layer) : Qu’est-ce que c’est ? Comment ça marche ?

SSL ou Secure Sockets Layer est l’une des toutes premières technologies ayant permis de sécuriser les échanges sur le web en établissant une connexion cryptée entre un utilisateur et un serveur. Découvrez ses origines, son fonctionnement, et son importance dans la sécurisation des données en ligne !

Lire la suite -

XSS (Cross-Site Scripting) : Qu’est-ce que c’est ? Comment s’en protéger ?

Une cyberattaque XSS (Cross-Site Scripting) est à la portée de tous les cybercriminels, mais peut avoir un impact dévastateur pour les victimes. Afin de comprendre ses conséquences potentielles et d’y remédier efficacement, examinons ses mécanismes et ses différentes formes !

Lire la suite -

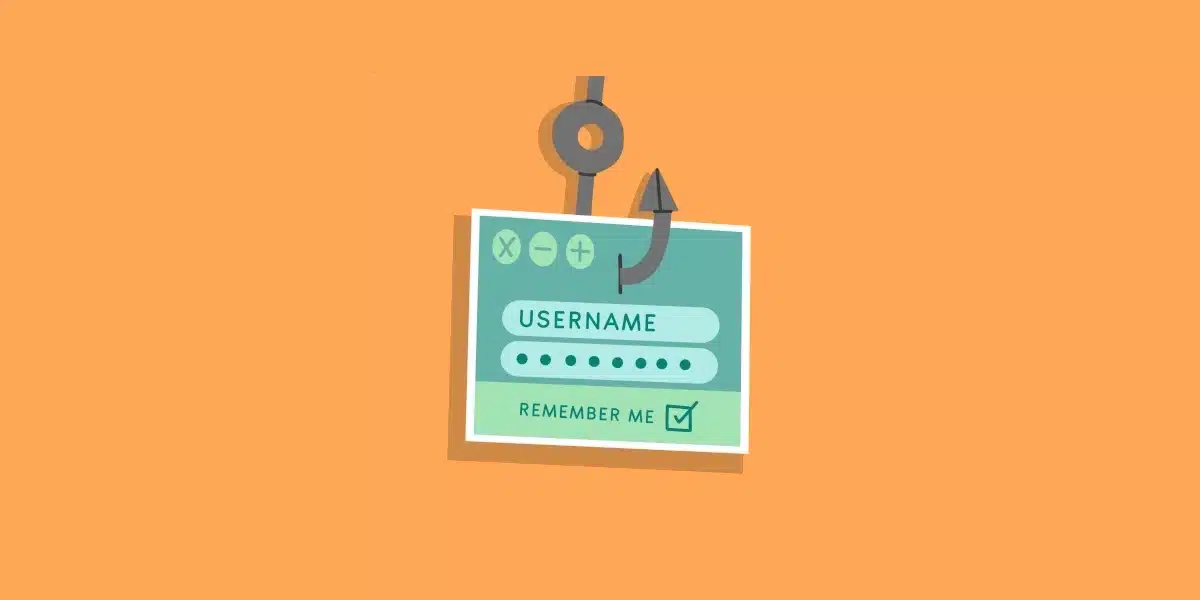

Attaque Punycode : Qu’est-ce que c’est ? Comment se protéger ?

L’attaque Punycode est une technique de phishing terriblement efficace, basée sur le détournement d’une technologie du web. Découvrez ses mécanismes, ses implications, et les différents moyens de s’en prémunir !

Lire la suite -

Directive NIS2 : Tout ce que vous devez savoir sur la nouvelle réglementation cybersécurité

Trop c’est trop… Les attaques informatiques ont causé de trop grands dégâts à des organisations européennes. L’impact a été majeur sur ces sociétés mais aussi sur de nombreux services vitaux : électricité, santé, etc. La directive NIS2 vise donc à renforcer mais aussi à harmoniser les normes de cybersécurité en Europe. Quelles sont les conséquences pour les entreprises françaises et à quel degré sont-elles concernées ?

Lire la suite -

Broken Object Level Authorization (BOLA) : Qu’est-ce que c’est ? Comment s’en protéger ?

Les interfaces de programmation d’application (API) jouent un rôle essentiel dans le monde numérique en connectant services et applications, de la banque en ligne aux objets connectés. Cependant, leur omniprésence en fait une cible privilégiée pour les cyberattaques.

Lire la suite -

Réglementation DORA (Digital Operational Resilience Act) : tout ce qu’il faut savoir

La nouvelle réglementation DORA s’inscrit dans une dynamique européenne visant à renforcer la cybersécurité et la résilience opérationnelle des entreprises ayant une activité liée à la finance. L’Union Européenne voudrait que cette initiative soit perçue comme une opportunité davantage que comme une contrainte.

Lire la suite -

Fileless Malware : Qu’est-ce que c’est ? Comment ça fonctionne ? Comment s’en protéger ?

Dans l’écosystème numérique contemporain, l’évolution des menaces informatiques suit une trajectoire de plus en plus complexe et insidieuse. Les fileless malwares représentent aujourd’hui l’apex de cette sophistication technologique, incarnant une forme de cyberattaque qui défie les paradigmes traditionnels de la sécurité informatique.

Lire la suite

The newsletter of the future

Get a glimpse of the future straight to your inbox. Subscribe to discover tomorrow’s tech trends, exclusive tips, and offers just for our community.