-

Shadow IT : Qu’est-ce que c’est ? Quels dangers ?

Lire la suite -

SAP Business One : Découvrez cet ERP flexible et puissant pour PME

Lire la suite -

Nmap : Qu’est-ce que c’est ? Comment s’en servir ?

Lire la suite -

Computer Emergency Response Team (CERT) : Qu’est-ce que c’est ?

Lire la suite -

Le Système de Gestion de la Sécurité de l’Information (SGSI) : tout ce qu’il faut savoir

Lire la suite -

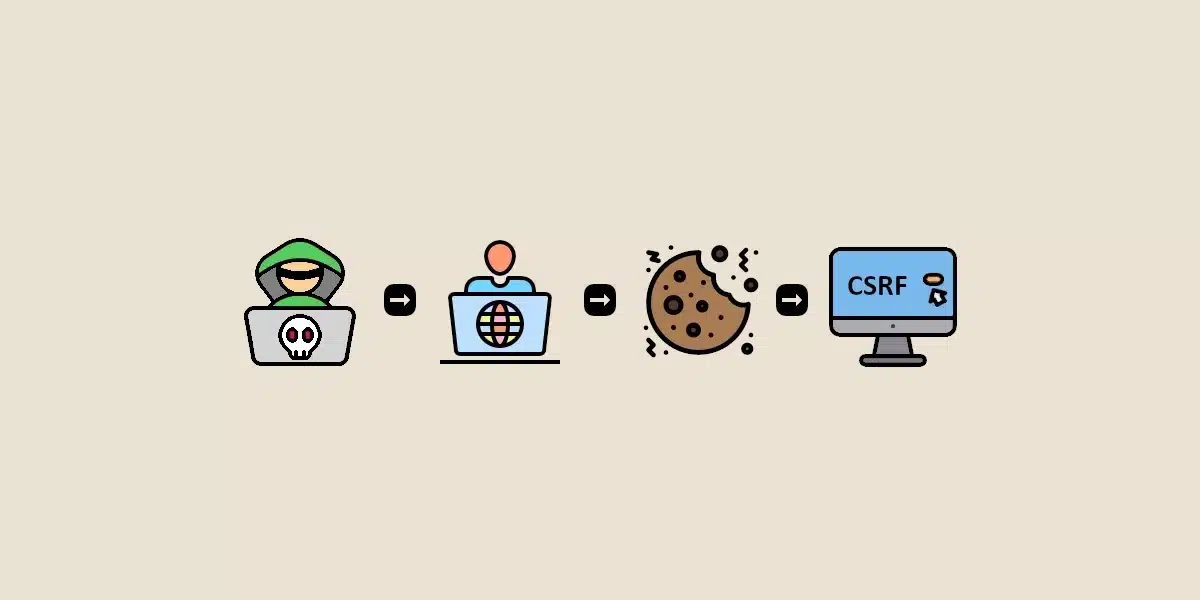

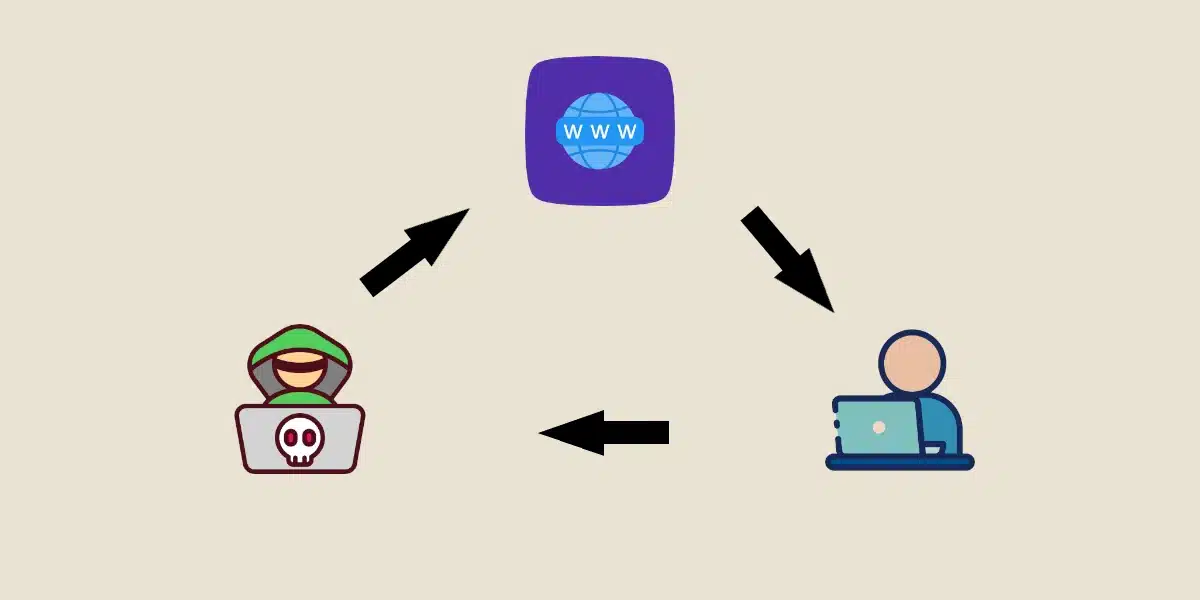

CSRF (Cross-site request forgery) : qu’est-ce que c’est ? Comment se protéger ?

Lire la suite -

SSL (Secure Sockets Layer) : Qu’est-ce que c’est ? Comment ça marche ?

Lire la suite -

XSS (Cross-Site Scripting) : Qu’est-ce que c’est ? Comment s’en protéger ?

Lire la suite -

Attaque Punycode : Qu’est-ce que c’est ? Comment se protéger ?

Lire la suite -

Directive NIS2 : Tout ce que vous devez savoir sur la nouvelle réglementation cybersécurité

Lire la suite -

Réglementation DORA (Digital Operational Resilience Act) : tout ce qu’il faut savoir

Lire la suite -

Fileless Malware : Qu’est-ce que c’est ? Comment ça fonctionne ? Comment s’en protéger ?

Lire la suite

The newsletter of the future

Get a glimpse of the future straight to your inbox. Subscribe to discover tomorrow’s tech trends, exclusive tips, and offers just for our community.