-

Formations Cybersécurité : Top 5 des meilleurs organismes

Lire la suite -

Hashcat : Description, fonctionnement et usage

Lire la suite -

Attaque Brute Force : Comment Hydra craque les mots de passe ?

Lire la suite -

Google Dorks : Qu’est-ce que c’est ? Comment l’exploiter ?

Lire la suite -

Transport Layer Security (TLS) : Qu’est-ce que c’est ?

Lire la suite -

Shadow IT : Qu’est-ce que c’est ? Quels dangers ?

Lire la suite -

SAP Business One : Découvrez cet ERP flexible et puissant pour PME

Lire la suite -

Nmap : Qu’est-ce que c’est ? Comment s’en servir ?

Lire la suite -

Computer Emergency Response Team (CERT) : Qu’est-ce que c’est ?

Lire la suite -

Le Système de Gestion de la Sécurité de l’Information (SGSI) : tout ce qu’il faut savoir

Lire la suite -

ISO 27001 Lead Implementer : tout ce qu’il faut savoir

Lire la suite -

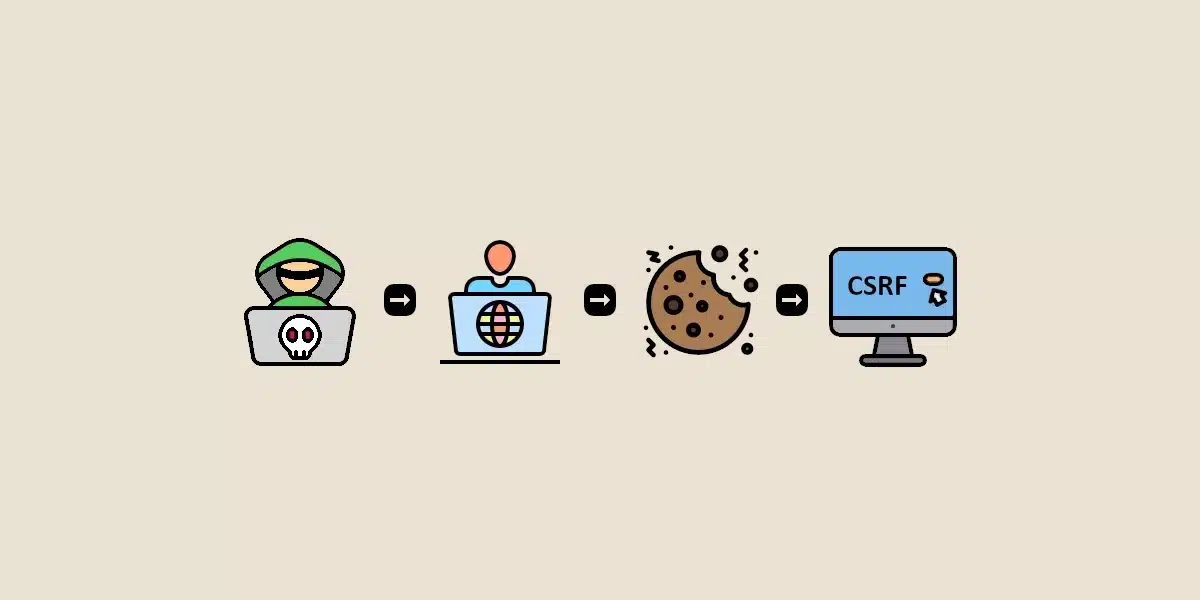

CSRF (Cross-site request forgery) : qu’est-ce que c’est ? Comment se protéger ?

Lire la suite

The newsletter of the future

Get a glimpse of the future straight to your inbox. Subscribe to discover tomorrow’s tech trends, exclusive tips, and offers just for our community.