Decoded©

-

Scan de vulnérabilité : Qu’est-ce que c’est ? Avec quels outils ?

Découvrez tout ce qu’il faut savoir sur le scan de vulnérabilité : définition, intérêt, méthodologie et outils. Un pilier de la cybersécurité pour sécuriser efficacement un système informatique.

Lire la suite -

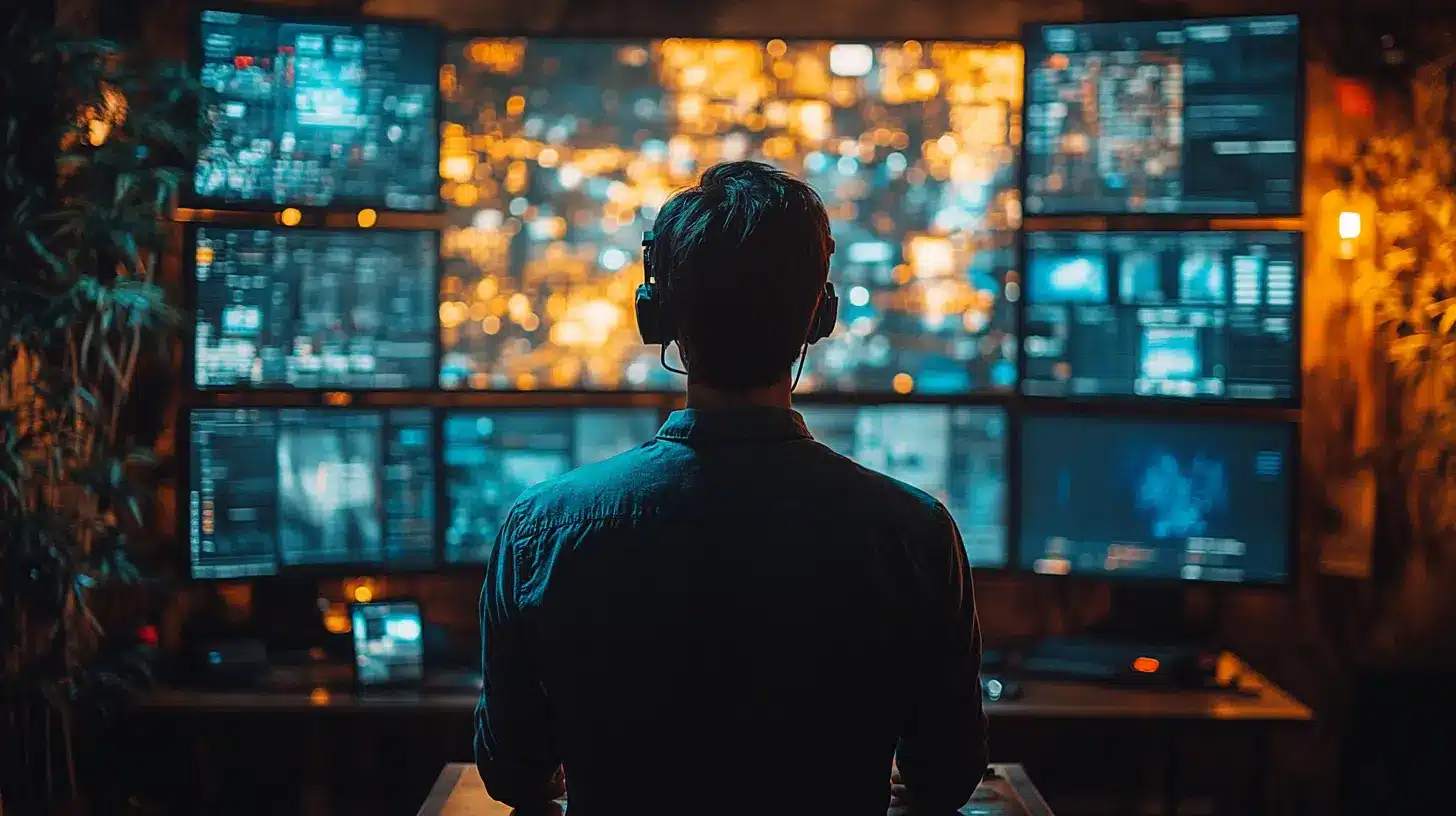

Cyberguerre : l’art de la guerre à l’ère numérique

La cyberguerre est devenue une forme de conflit moderne, où les batailles ne se déroulent plus uniquement sur des champs de bataille physiques, mais dans les réseaux et les systèmes informatiques.

Lire la suite -

Fingerprinting : Qu’est-ce que c’est ? À quoi ça sert ?

Le Fingerprinting permet de créer une empreinte digitale unique pour chaque internaute. Il s’agit d’une technique très utile pour le marketing, la cybersécurité ou encore la prévention de la fraude, mais elle soulève aussi des risques pour la confidentialité. Découvrez tout ce qu’il faut savoir !

Lire la suite -

DLP (Data Loss Prevention) : Principes et mise en oeuvre

Si les données représentent une ressource précieuse pour les entreprises, la perte de datas peut aussi avoir des conséquences désastreuses. Alors pour éviter cette situation, il est préférable de mettre en place une stratégie DLP. De quoi s’agit-il ? Quel est son intérêt ? Et comment l’implémenter ? Découvrez les réponses.

Lire la suite -

[2025] Top 10 des cybermenaces les plus importantes

Notre quotidien, nos vies, notre travail, nos loisirs reposent désormais sur des services numériques. Or, depuis deux ans, tous les grands rapports (Verizon, ENISA, CrowdStrike, Unit 42…) décrivent la même tendance : les attaques montent en nombre, en puissance et en professionnalisme.

Lire la suite -

Scapy : tout savoir sur l’outil de paquets de réseau basé sur Python

Scapy est un outil de manipulation de paquets de réseaux informatiques écrit en Python. Il permet notamment de forger ou décoder des paquets, ou de prendre en charge des tâches comme le scanning, le tracerouting et les tests unitaires. Découvrez tout ce que vous devez savoir : avantages, fonctionnement, formations…

Lire la suite -

Data Custodian : Rôle, missions et compétences

Si la prépondérance des données facilite la prise de décisions au sein des organisations, elle augmente également le risque cyber. Dans ce cadre, il est primordial d’assurer la protection des données. C’est à cet instant qu’intervient le data custodian. Alors qui est-il ? Quelles sont ses missions ? Et ses compétences ? Découvrez les réponses dans cet article.

Lire la suite -

Data Leakage : Qu’est-ce que c’est ? Comment s’en protéger ?

Le data leakage, également appelé fuite de données, est un phénomène préoccupant qui peut mettre en danger la sécurité de votre entreprise. Découvrez comment protéger vos données sensibles contre les fuites et les attaques informatiques.

Lire la suite -

Adversarial Attack : Définition et protection contre cette menace

Une Adversarial Attack consiste à tromper ou à détourner un modèle de Machine Learning grâce à des données. Découvrez tout ce que vous devez savoir sur ce fléau menaçant l’Intelligence Artificielle. Le terme « adversarial attack » fait référence à une technique appelée « adversarial Machine Learning ». Cette technique consiste à tromper un modèle de Machine Learning avec des données d’apprentissage, afin de l’altérer, de le corrompre ou de le détourner. Il s’agit d’une menace grandissante pour le monde de la recherche en Intelligence Artificielle. À l’heure où l’IA est de plus en plus utilisée, ce danger n’est pas à prendre à la légère.

Lire la suite -

Attaque zéro clic : Comment ça fonctionne ? Comment s’en protéger ?

Une attaque zéro clic est une cyberattaque permettant d’assaillir un système informatique sans même avoir besoin que la victime n’intervienne. Découvrez tout ce que vous devez savoir sur cette méthode de plus en plus utilisée par les hackers, son fonctionnement, et comment se former pour apprendre à s’en protéger !

Lire la suite -

Attaque DNS : comprendre, prévenir, et se protéger efficacement

Les attaques DNS peuvent perturber l’ensemble du réseau d’une entreprise. Elles sont en mesure de paralyser son activité sur plusieurs jours et causer des pertes importantes : indisponibilité du site web et des services cloud de l’entreprise, infections par des maliciels… En comprenant les mécanismes de ces attaques et en adoptant des mesures de prévention adéquates, il est possible de protéger efficacement son infrastructure.

Lire la suite -

L’analyse forensique : Qu’est-ce que c’est ? Comment ça fonctionne ?

Les cybercrimes montent en flèche. Et malheureusement, il n’est pas toujours possible de les stopper à temps. Une fois qu’ils se sont produits, mieux vaut comprendre les actions effectuées pour identifier les failles, voire pour engager une procédure judiciaire. C’est là que l’analyse forensique entre en jeu. Alors de quoi s’agit-il ? Pourquoi mener une telle investigation ? Et surtout comment ? DataScientest répond à vos questions.

Lire la suite

The newsletter of the future

Get a glimpse of the future straight to your inbox. Subscribe to discover tomorrow’s tech trends, exclusive tips, and offers just for our community.